|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

Опции темы

|

Поиск в этой теме

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

Опции темы

|

Поиск в этой теме

|

|

|

#1 (ссылка) |

|

Crow indian

Регистрация: 21.02.2009

Возраст: 44

Сообщений: 29,769

Поблагодарил: 397 раз(а)

Поблагодарили 5960 раз(а)

Фотоальбомы:

2576 фото

Записей в дневнике: 693

Репутация: 126089

|

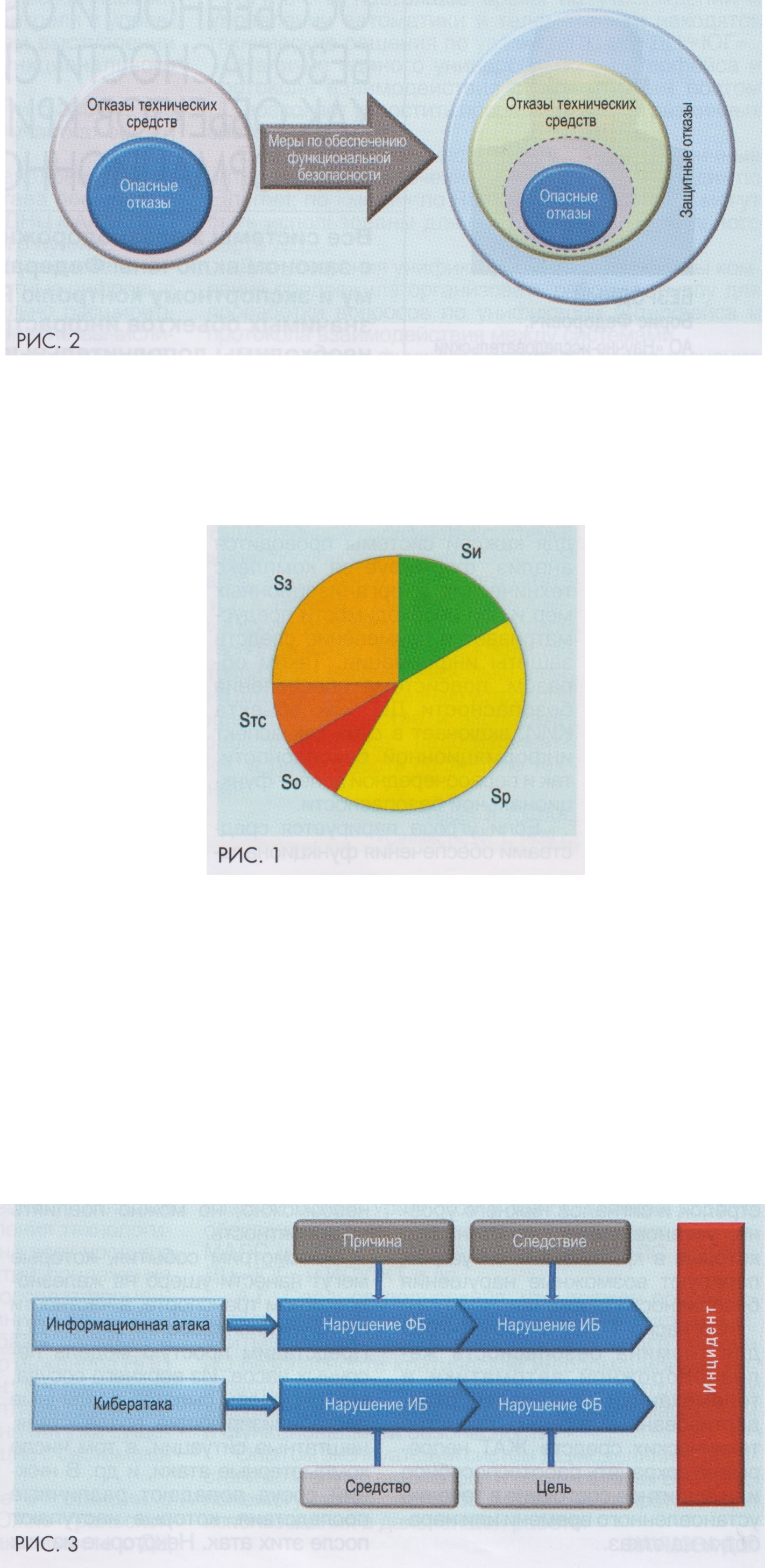

Тема: [04-2023] Особенности обеспечения безопасности систем ДЦ как объектов критической информационной инфраструктурыОсобенности обеспечения безопасности систем ДЦ как объектов критической информационной инфраструктуры БЕЗРОДНЫЙ Борис Федорович, АО «Научно-исследовательский и проектно-конструкторский институт информатизации, автоматизации и связи на железнодорожном транспорте», Центр кибербезопасности, заместитель начальника, д-р техн, наук, профессор, Москва, Россия Все системы железнодорожной автоматики в соответствии с законом включены Федеральной службой по техническому и экспортному контролю России (ФСТЭК) в перечень значимых объектов инфраструктуры РФ. В связи с этим необходимы дополнительные меры по их защите, в частности требуется создание подсистем обеспечения безопасности систем ЖАТ, как объектов критической информационной инфраструктуры. В статье рассмотрены особенности построения такой подсистемы с учетом наработанного опыта и специфики железнодорожного транспорта. Системы диспетчерской централизации являются одним из четырех типов систем жАт и входят в перечень объектов критической информационной инфраструктуры (КИИ). Это следствие того, что существует технологическая информация, которая циркулирует и обеспечивает штатное функционирование этих систем и выполнение ими установленных функций. Под штатным функционированием понимается бесперебойная работа ДЦ в обычном режиме, когда идет обычный обмен и преобразование циркулирующей исключительно технологической и актуальной короткое время информации. С целью обеспечения безопасности систем ДЦ, как объектов КИИ, необходимо гарантировать их бесперебойное штатное функционирование. Причем эти системы не связаны непосредственно с безопасностью движения поездов. За нее отвечают системы автоблокировки и централизации стрелок и сигналов нижнего уровня, установленные на станциях, которые в критических ситуациях парируют возможные нарушения безопасности движения. .. Согласно ГОСТ Р 53431-2009 для термина безопасность железнодорожной автоматики и телемеханики установлен стандартизованный термин - свойство технических средств ЖАТ непрерывно сохранять работоспособное или защитное состояние в течение установленного времени или наработки на отказ. Анализ безопасности систем ДЦ следует начинать с выявления рисков в соответствии с новой методикой построения моделей угроз, разработанной ФСТЭК. Диаграмма состояний систем ЖАТ представлена на рис. 1. На рисунке приняты следующие обозначения: Sn - исправное состояние (система работает нормально), Sp - работоспособное состояние (система выполняет свои функции при наличии некритичных неисправностей), S3 - защитное состояние (система в состоянии защитного отказа), Stc - случайные отказы технических средств (случайный отказ системы, вызывающий задержки поездов), So - опасный отказ системы (опасное состояние системы). Понятие «риск» по стандарту включает несколько аспектов: нежелательные события; ущерб от них; вероятность их наступления. Если событие свершилось, то повлиять на нанесенный им ущерб невозможно, но можно повлиять на вероятность. Рассмотрим события, которые могут нанести ущерб на железнодорожном транспорте, в частности при функционировании систем ДЦ. Представим простую модель песочных часов. Из верхнего сосуда, как песчинки, сыпятся различные дестабилизирующие воздействия, нештатные ситуации, в том числе компьютерные атаки, и др. В нижний сосуд попадают различные последствия, которые наступают после этих атак. Некоторые из них приносят ущерб, некоторые нет. Но если система функционирует штатно, то никакого ущерба быть не может, а значит, узкое горлышко, через которое проходит «песок угроз», это те нежелательные события, которые могут нанести ущерб на железнодорожном транспорте. Для систем ЖАТ их всего три. Первое - опасный отказ этих систем, в данном случае для ДЦ -маловероятное событие (не более 3-10-10 1/ч на одну ответственную команду). Второе - это защитный отказ, когда, для предотвращения опасного отказа система, находясь как бы в предотказном состоянии, останавливается и дожидается разработчика, чтобы понять, что произошло и как восстановить работоспособность. Третье событие - это отказ при обслуживании или отказ технических средств, который требует аварийно-восстановительных работ. Эти события (отказы) могут быть как рукотворными, так и следствием низкой надежности (неисправности). Хотя причины их различны, результат один и тот же - перерыв в работе системы и, соответственно, ущерб в связи с задержкой поездов. Если ни одно из этих событий не наступает, значит система работает штатно и выполняет свои функции, следовательно, ущерб невозможен. Таким образом, существуют три несовместных события (состояния), вероятности которых и являются критериями оценки степени обеспечения безопасности и надежности системы ДЦ, в данном случае как объекта КИИ. Причины этих событий определяют в соответствии с методикой ФСТЭК. Для оценки вероятностей строят Марковские модели, выделяют состояния, составляющие каждое из них. Затем с помощью известных методов, применяемых на железнодорожном транспорте уже более 20 лет, оценивают их вероятности. Подобная оценка также возможна в динамическом режиме путем решения системы дифференциальных уравнений, но чаще системы алгебраических уравнений в установившемся предельном режиме.  Если среди причин событий имеются инциденты информационной безопасности, их аналоги отыскивают в базе ФСТЭК и составляют перечень возможных угроз. Однако главное, что критерием являются вероятности наступления этих трех событий. Это те нежелательные события, к которым в результате и приводят компьютерные атаки, направленные на нарушение штатного функционирования. Таков основной механизм. Для обеспечения безопасности функционирования ДЦ в штатном режиме, как объекта КИИ, Департамент информационной безопасности разрабатывает план специальных мероприятий. При этом для каждой системы проводится анализ, формируется комплекс технических и организационных мер и при необходимости предусматривается применение средств защиты информации. Таким образом, подсистема обеспечения безопасности ДЦ, как объекта КИИ, включает в себя как аспект информационной безопасности, так и первоочередной аспект функциональной безопасности. Если угроза парируется средствами обеспечения функциональной безопасности, этого вполне достаточно, и применение дополнительных средств и мер не требуется. Как правило, дополнительные средства как функциональной,так и информационной безопасности приводят к снижению надежности (рис. 2). Например, при использовании устройств криптографической защиты (шифрования, кодирования) увеличивается время обработки информации и снижается оперативность, однако в целом безопасность не повышается. Поэтому вопросы, касающиеся обеспечения безопасности ДЦ, требуют комплексного подхода. С этой целью специалисты Центра кибербезопасности АО «НИИАС» проводят проверки киберзащищенности технических средств ЖАТ. При этом уязвимости безопасности систем ЖАТ (в данном случае ДЦ), как объекта критической информационной инфраструктуры, то есть угрозы компьютерных атак, направленных на нарушение штатного функционирования ДЦ, рассматриваются в комплексе (рис. 3). Другими словами, проверяется безопасность систем ЖАТ, как объекта КИИ. Обрабатывая служебную информацию для выполнения своих действий, они должны работать штатно. Нарушение нормального функционирования возможно только в случае рассмотренных событий. Для устранения выявленных в результате исследования киберзащищенности конкретных систем ДЦ уязвимостей совместно с разработчиками принимаются соответствующие меры, и ряд мер уже реализован. Они являются элементами подсистемы обеспечения безопасности систем ДЦ, как объекта КИИ, и будут учтены при ее создании. С целью упорядочивания деятельности по обеспечению безопасности систем ЖАТ, как объектов КИИ, нужны нормативные документы, не только регламентирующие этот процесс и определяющие требования к системам, но и подтверждающие выполнение этих требований. К ним относится документ об отсутствии неде-кларированных возможностей программного обеспечения. Желательно получить аналогичный документ на аппаратное обеспечение, но, к сожалению, в условиях отсутствия реального импортоза-мещения это нереально. Для исключения катастрофических уязвимостей, приводящих к опасным отказам, необходимо также иметь сертификат функциональной безопасности. В этом случае после устранения всех уязвимостей дестабилизация штатного функционирования систем ЖАТ и ДЦ в частности может произойти только в результате внешнего воздействия. Для систем ДЦ такое воздействие возможно, в первую очередь, со стороны внешнего нарушителя в зоне «стыка» этих систем и внешних систем (сетей), таких как ГИД «Урал-ВНИИЖТ». Известно, что информация в канале передачи передается в одну сторону, но в любом канале допускается и внешнее воздействие. Поэтому межсетевое экранирование необходимо, и это уже доказано. По заданию руководства ОАО «РЖД» выполнена работа по адаптации программно-аппаратного комплекса ПАК «АРКАН». Для ДЦ «Сетунь» освоен серийный выпуск, и уже началось тиражирование системы в защищенном исполнении. Совместно с ПАК «АРКАН» также проведены испытания систем ДЦ «Диалог», «Тракт» «ЮГ» с РКП, «ЮГ» на базе КП КРУГ. При этом последние две системы, а также ДЦ «Сетунь» прошли проверку киберзащищенности в Центре кибербезопасности. Выявленные уязвимости полностью устранены. Системам «Диалог» и «Тракт» еще предстоит пройти такую проверку. После реализации защиты от внешней сети и устранения уязвимостей все принятые меры можно будет сформулировать в качестве элементов подсистемы обеспечения безопасности ДЦ, как объектов КИИ. На практике все организационные и технические мероприятия по защите объектов КИИ реализуются совместно с разработчиками уже на протяжение долгого времени. Сейчас стоит задача правильно сформулировать их в качестве мероприятий по обеспечению безопасности ДЦ, как объекта КИИ. Парирование различных компьютерных атак, направленных на нарушение штатного функционирования, средствами функциональной безопасности будет рассматриваться как защита объекта КИИ наравне с иными техническими и организационными мерами или средствами информационной безопасности. В центре разработана система оценки эффективности средств защиты информации по снижению вероятности представленных нежелательных событий. Это позволяет выбрать оптимальный вариант защиты. Создана также методика оптимального планирования стратегии защиты объектов КИИ. Установлено, что далеко не все угрозы безопасности приводят к ущербу. Допустим, злоумышленники узнали пароль диспетчера, когда он выходил на дежурство, т.е. произошло нарушение информационной безопасности. Однако, чтобы им воспользоваться, должно сложиться еще много событий. Считается, что сам по себе такой инцидент не наносит ущерба, поэтому при исследовании вопроса обеспечения безопасности систем ЖАТ, как объектов КИИ, было введено четвертое событие - инцидент информационной безопасности, который не приводит к ущербу, т.е. к одному из трех типов отказов. Благодаря этому удалось по казать, что на железнодорожном транспорте существует множество угроз информационной безопасности, входящих в перечень ФСТЭК, которые реально применимы для систем ЖАТ, но не наносят никакой ущерб. Их можно не рассматривать, но поскольку речь идет об объектах КИИ, следует принимать во внимание все актуальные возможные угрозы информационной безопасности. Поэтому введено отдельное множество тех угроз, которые реализуются посредством информационных атак, но не наносят ущерба и не влияют на штатное функционирование системы. Предстоит правильно описать принимаемые специалистами нашего центра организационно-технические меры и меры, которые уже приняты, а также используемые средства защиты информации. В данной ситуации каждое такое средство должно быть и межсетевым экраном, и анализатором внутреннего трафика и выполнять такие функции, как анализ внештатной ситуации внутри (выявление вторжения или отклонение от штатного функционирования) и защита от возможных внешних воздействий. Следует отметить, что применение двух разных средств абсолютно не оправданно ни функционально, ни экономически, ни с точки зрения надежности. Целесообразно использовать, например, хорошо зарекомендовавший себя комплекс ПАК «АРКАН» или подсистему информационной безопасности ПИБ УМВ. Возможно, в перспективе появятся более дешевые средства, которые можно будет рассмотреть в качестве альтернативы.

__________________

Телеграм-канал ЖЕЛЕЗНОДОРОЖНИК Телеграм-канал ЖЕЛЕЗНОДОРОЖНИКЕсли у вас возникли вопросы по работе сайте - пишите на почту admin@scbist.com |

|

|

Цитировать 12 |

|

|

||||

| Тема | Автор | Раздел | Ответов | Последнее сообщение |

| [10-2023] Совершенствование системы безопасности объектов железнодорожной инфраструктуры | Admin | xx3 | 0 | 24.11.2023 17:28 |

| ГОСТ 33432-2015 - Безопасность функциональная. Политика, программа обеспечения безопасности. Доказательство безопасности объектов железнодорожного транспорта | Admin | ОСТы | 0 | 16.02.2018 09:33 |

| Концепция информационной подсистемы многоуровневой системы управления и обеспечения безопасности движения поездов (АСУ МС) | Admin | Эксплуатация железных дорог | 1 | 04.09.2014 15:55 |

| =Приказ= № 42 от 12 ноября 2001 г. - Об организации работ по созданию и эксплуатации системы обеспечения информационной безопасности и защиты конфиденциальной информации на федеральном ж.д. транспорте | Admin | 2000-2004 годы | 0 | 20.03.2013 11:56 |

| =Методические указания= Концепция информационной подсистемы многоуровневой системы управления и обеспечения безопасности движения поездов (АСУ МС) | Admin | Книги и журналы | 0 | 22.04.2011 12:39 |

| Возможно вас заинтересует информация по следующим меткам (темам): |

| , , , |

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

|

|

Справочник

Справочник