|

|

|

|

|

||||||||

|

|

|

|

|

|

|

Опции темы | Поиск в этой теме |

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

Опции темы | Поиск в этой теме |

|

|

#1 (ссылка) |

|

Crow indian

Регистрация: 21.02.2009

Возраст: 44

Сообщений: 29,762

Поблагодарил: 397 раз(а)

Поблагодарили 5957 раз(а)

Фотоальбомы:

2576

Записей в дневнике: 691 Загрузки: 710

Закачек: 275

Репутация: 126089

|

Тема: Механизмы единой аутентификации пользователей АС ОАО «РЖД» в подсистеме электронной подписиМеханизмы единой аутентификации пользователей АС ОАО «РЖД» в подсистеме электронной подписи Галдин А.А. Игин А.Г. Калашников А.М. Ключевые слова: аутентификация пользователей, электронная цифровая подпись, безбумажный документооборот В ОАО «РЖД» в настоящее время насчитывается несколько тысяч информационных систем и в ряде случаев сотрудникам ОАО «РЖД» приходится для выполнения своих функциональных обязанностей работать с несколькими автоматизированными системами (АС) одновременно. При этом пользователям необходимо авторизовываться в нескольких системах, помнить учетные данные для каждой системы, что в случае не частого обращения к данным системам может привести к утере учетных данных и/или их компрометации. Учитывая актуальность для ОАО «РЖД», а также имеющиеся организационно-технические ограничения по взаимодействию АС в части передачи информации пользователям, было поставлена задача по использованию единой системы аутентификации на базе подсистемы электронной подписи (ПЭП), обеспечивающей применение простой расширенной электронной подписи (ПРЭП) в ОАО «РЖД». ПРЭП -простая электронная подпись с использованием альтернативных методов обеспечения авторства, целостности и неотказуемости для электронного документа (без применения средств электронной подписи). ПЭП конструировалась как специальная АС, предоставляющая пользователям разных АС единые механизмы простановки электронной подписи (ЭП), аутентификации и авторизации. Изначально ПЭП разрабатывалась в составе интеллектуальной системы управления на железнодорожном транспорте (ИСУЖТ) - управляющей системы ОАО «РЖД», автоматизирующей полный цикл производственного процесса эксплуатационной работы ОАО «РЖД». В 2018 году ПЭП была выделена в единую подсистему для ОАО «РЖД» и была успешно применена в ряде корпоративных проектов, использующих электронную подпись для перехода на безбумажный электронный документооборот. В рамках реализации проекта были разработаны унифицированные программные модули для встраивания в АС различных уровней. ПЭП была введена в промышленную эксплуатацию в ОАО «РЖД» в 2017 году и к настоящему времени имеет около 60 000 пользователей. На текущем этапе каждый день с использованием сервисов ПЭП подписывается около 120 000 документов. В перспективе при подключении большего количества АС ожидается подключение около 200 000 пользователей с увеличением потока подписания на один-два порядка. Система аутентификации ПЭП построена на базе унифицированной технологии OAUTH 2.0. OAUTH 2.0 (RFC 6749) - протокол авторизации, позволяющий выдать одному сервису (приложению) права на доступ к ресурсам пользователя на другом сервисе. Протокол избавляет от необходимости доверять приложению логин и пароль, а также позволяет выдавать ограниченный набор прав, а не все сразу. OAUTH протокол в ПЭП основан на использовании базовых вебтехнологий: HTTP-запросах, SSL, редиректах и т.п. с использованием отечественных алгоритмов шифрования. Основные термины в рамках технологии OAUTH:

Технология аутентификации с использованием ПЭП позволяет сторонним приложениям (клиентам) получать ограниченный доступ к службам HTTP автоматизированных систем (серверам ресурсов). Вместо использования учетных данных владельца ресурса (пользователя) для доступа к защищенному ресурсу, клиент получает маркер доступа, на определенные области (scope), имеющий время жизни и другие атрибуты доступа. Маркеры доступа для клиентов выпускает сервер авторизации ПЭП с одобрения пользователя. Для механизма OAUTH 2.0 существуют типовые библиотеки для различных языков программирования, которые могут быть встроены как в мобильные рабочие места, так и в код серверов приложений АС. Автоматизированные системы обращаются к ПЭП с использованием зашифрованного SSL-канала с шифрованием по ГОСТ 28147-89 с использованием сертифицированных СКЗИ. Использование OAUTH возможно на любой платформе с доступом к сети и браузеру: на сайтах, в мобильных и desktop-приложениях, плагинах для браузеров и т.п. Стандарт имеет поддержку крупнейших площадок:

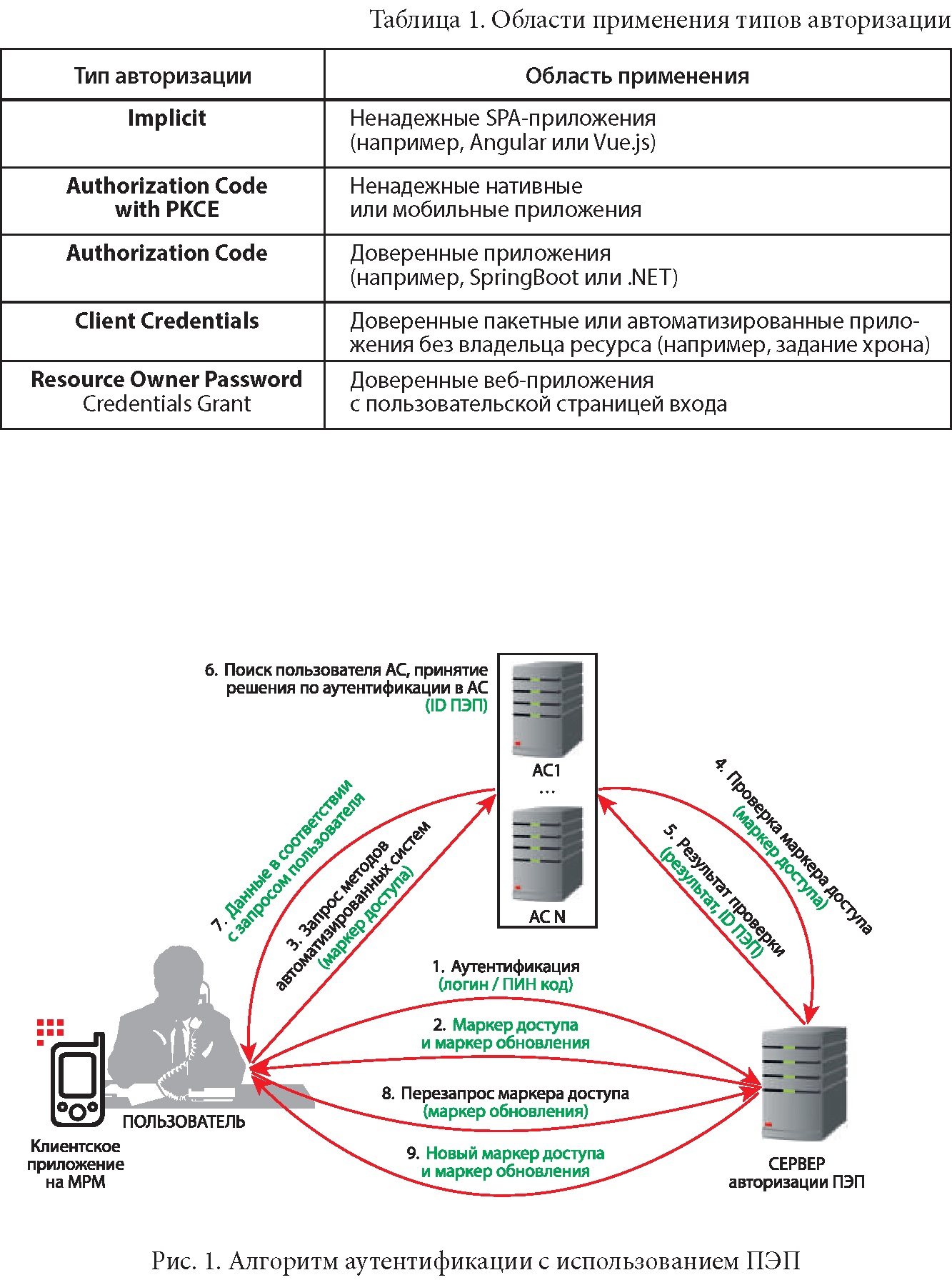

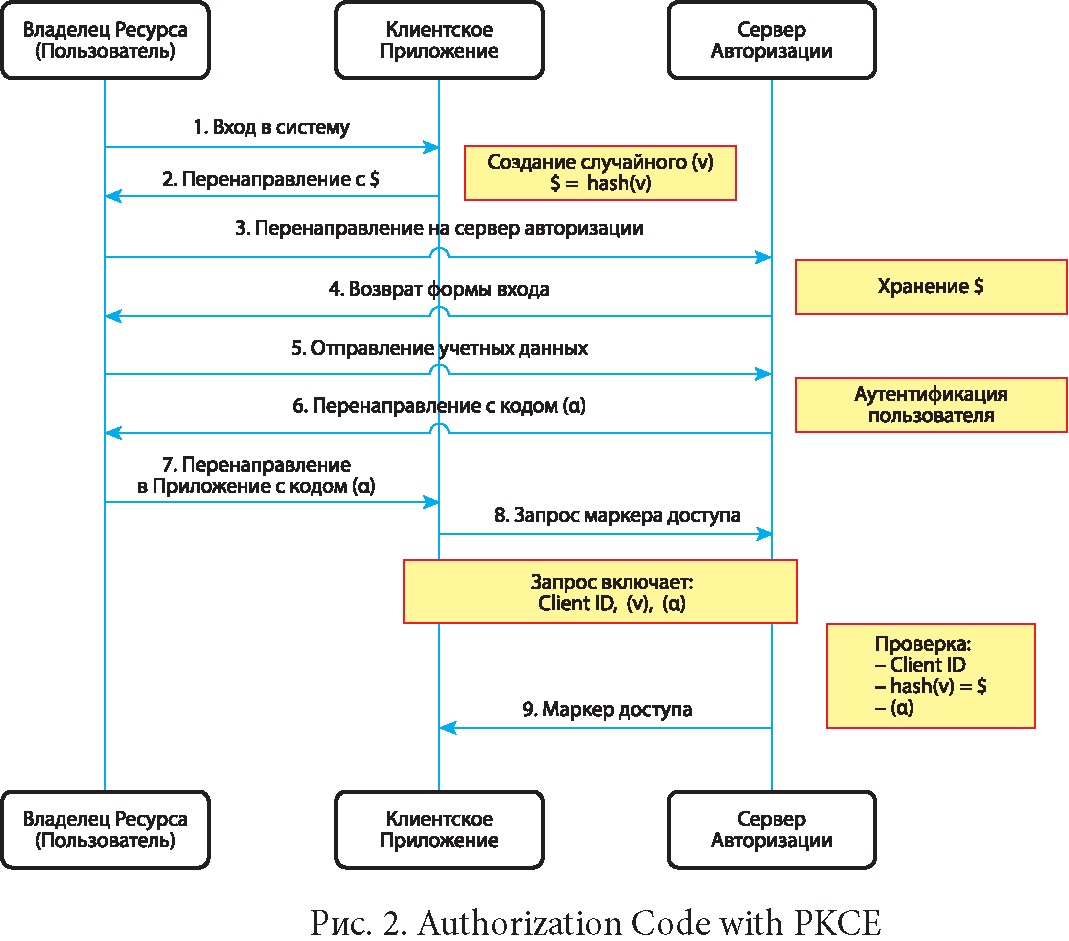

• Implicit (Неявный); • Resource Owner Password Credentials Grant (Пароль пользователя); • Authorization Code (Код авторизации); • Authorization Code with PKCE (Код авторизации с ключом подтверждения для обмена кода); • Client Credentials (Учетные данные клиента). В таблице 1 приведены рекомендации по использованию различных типов авторизации. Для авторизации пользователей АС ОАО «РЖД» с использованием ПЭП используется тип авторизации Authorization Code with PKCE. Алгоритм аутентификации с использованием ПЭП состоит из следующих шагов (рис. 1):  1. Запрос программным обеспечением МРМ маркера доступа в ПЭП. На данном шаге пользователь авторизуется в ПЭП с использованием своего логина/ПИН-кода. 2. Получение в ответном сообщении от ПЭП Маркера доступа (AccessToken) и Маркера обновления (RefreshToken). Маркер доступа выдается с коротким сроком действия - 10 минут (параметры могут быть скорректированы в процессе эксплуатации) и может использоваться неограниченное количество раз за это время. После истечения срока действия Маркера доступа он должен быть заменен с использованием маркера обновления. Маркер обновления одноразовый и имеет большой срок действия -12 часов (параметры могут быть скорректированы в процессе эксплуатации). Маркер обновления предназначен для получения нового актуального Маркера доступа и Маркера обновления. Запрос методов автоматизированных систем

Наиболее важным в данной технологии является то, что единственным значением, хранящимся в истории браузера, является одноразовый код временной авторизации: а. Сами маркеры доступа никогда не передаются через URL-адрес. Это связано с тем, что последний этап потока (шаги 8 и 9) является POST-запросом и соответствующим ему ответом. Случайные значения v и его хэша $: используются для защиты от вредоносных приложений, пытающихся «прослушать» ответ кода авторизации и попытаться использовать его для получения маркера доступа. Это особенно актуально на мобильных платформах, таких как iOS или Android, в которых другое приложение, может прослушать ответ из первой части обмена (шаги 6 и 7). Только оригинальное приложение сможет передать правильное значение v для сервера авторизации (поскольку оно его создало), и сервер авторизации может проверить, что оно правильно на основе хэшированного значения $, сохраненного ранее. Описанная выше технология использования единой аутентификации на базе ПЭП позволила:

__________________

Телеграм-канал ЖЕЛЕЗНОДОРОЖНИК Телеграм-канал ЖЕЛЕЗНОДОРОЖНИКЕсли у вас возникли вопросы по работе сайте - пишите на почту admin@scbist.com |

|

|

Цитировать 12 |

|

|

||||

| Тема | Автор | Раздел | Ответов | Последнее сообщение |

| Технология оформления в АС ЭТРАН перевозочных документов с применением электронной подписи ОАО "Трансконтейнер" по доверенности от грузоотправителей (20 декабря 2013 г. N 418) | Admin | 2013 год | 0 | 16.04.2014 20:54 |

| Типовой технологический процесс по оформлению через ТЦФТО электронных документов с применением электронной подписи при перевозке грузов | Admin | Обслуживание пассажиров, логистика | 0 | 03.12.2012 12:52 |

| =Распоряжение= № 70р от 21 января 2008 г. - О внедрении автоматизированной системы "Технологический электронный документооборот с применением электронной цифровой подписи" | Admin | 2005-2008 годы | 0 | 12.07.2012 07:50 |

| Это правда или фальсификация? (студенты МИИТа рисуют подписи за Мезенцева) | Витос | МГУПС-МИИТ | 11 | 01.02.2012 19:57 |

| 14000 пользователей | Admin | Новости | 3 | 15.02.2011 18:13 |

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

|

|

Справочник

Справочник