|

|

| Ушел из жизни Крупицкий Адольф Зельманович |

| 6 февраля 2026 года ушел из жизни Крупицкий Адольф Зельманович, более шести десятков лет проработавший в институте «Гипротранссигналсвязь».

Всю свою трудовую деятельность А.З. Крупицкий посвятил проектному делу. После окончанию обучения в Ленинградском институте инженеров железнодорожного транспорта в 1959 году начал свою профессиональную деятельность в качестве старшего электромеханика дистанции сигнализации и связи на Казахской железной дороге. В 1960 году пришел на работу в институт на должность инженера, работал руководителем группы, главным инженером проектов.

Читать далее |

|

|

#1 (ссылка) |

|

Crow indian

Регистрация: 21.02.2009

Возраст: 40

Сообщений: 30,132

Поблагодарил: 398 раз(а)

Поблагодарили 5998 раз(а)

Фотоальбомы:

2607 фото

Записей в дневнике: 701

Репутация: 126089

|

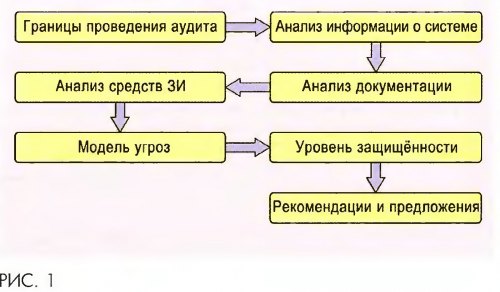

Тема: [04-2010] Аудит безопасности инфотелекоммуникационных системАудит безопасности инфотелекоммуникационных систем А.Г. КОТЕНКО, заведующий кафедрой управления эксплуатационной работой ПГУПС Д.А. КОТЕНКО, ведущий специалист отдела Санкт-Петербургского филиала ОАО «НИИАС» Процедура аудита безопасности информационно-телекоммуникационных систем предполагает использование как качественных, так и количественных оценок риска нарушения защищенности. В статье рассматривается совершенствование методов количественного оценивания защищенности и связанные с этим проблемы. В перечне мероприятий по управлению информационной безопасностью (ИБ) инфотелекоммуникационных систем (ИТС) ОАО «РЖД» в соответствии с отраслевым стандартом СТО РЖД 1.18.002-2009 предусмотрены периодический внутренний аудит и независимый анализ состояния ИБ. Аудит и анализ включают оценку текущего состояния безопасности сегментов ИТС, прогнозирование информационных рисков, разработку рекомендаций по модернизации средств защиты, а также формирование предложений по комплексной доработке системы обеспечения ИБ. Уже несколько лет в ОАО «РЖД» ведется разработка методик аудита и их применение в инфотелекоммуникационных системах диспетчерских центров региональных дирекций управления движением и ИВЦ. Практика показала эффективность этих методик и одновременно выявила области, требующие доработок. Процесс аудита основывается на требованиях к обеспечению ИБ, формализованных по четырем уровням: организационно-административному, методологическому, правовому и техническому. На первом уровне в качестве нормативной базы используются отраслевые документы ОАО «РЖД»: концепция обеспечения безопасности информационных ресурсов железнодорожного транспорта; приказ ОАО «РЖД» о порядке обращения с информацией, составляющей коммерческую тайну; отраслевой стандарт СТО РЖД 1.18.002-2009. На всех остальных уровнях требования регламентируются ГОСТ Р 50922-96 и ГОСТ Р ИСО/ МЭК17799-2005. Для автоматизации процедуры аудита на организационно-административном, методологическом и правовом уровнях применяется специализированное программное обеспечение (ПО), на техническом - стандартные средства обследования локальных вычислительных сетей (ЛВС): GFI LANguard Network Security Scanner, Microsoft Baseline Security Analyzer и др. Процесс аудита (рис. 1) состоит из следующих этапов: определение границ обследования, сбор и анализ информации о системе, анализ организационно-распорядительной документации и программно-аппаратных средств защиты информации (ЗИ), разработка модели угроз, оценка текущего уровня защищенности, разработка рекомендаций и предложений.  Сначала определяется общий перечень информационных ресурсов (ИР) с последующим выявлением наиболее критичных. Исходные данные формируются в результате совещаний с сотрудниками отделов ИБ ИВЦ и эксплуатации СПД. По этим данным информационные ресурсы ранжируются по критичности, причем некоторые из них как попадающие в область (границы) проведения аудита. Параллельно детализируется и структурируется информация о сегментах ИТС (организационная структура, комплекс используемых программно-аппаратных средств, схемы информационных потоков, средства ЗИ). В дальнейшем эта информация дополняется результатами технического анализа. Затем проверяется наличие и содержание внутренних организационно-распорядительных документов (политики ИБ, должностные инструкции для пользователей, руководства по категорированию ИР, акты классификации, документированные правила обращения с ИР и др.). В ходе следующего этапа формируется модель нарушителя на основе выявления уязвимостей в системном и прикладном ПО. При этом исследуются конфигурационные файлы операционных систем (ОС) серверов и коммуникационного оборудования, параметры настройки внешних средств ЗИ, механизмы аутентификации, авторизации и аудита доступа к объектам ОС. Проводится инструментальный анализ ИР с использованием специализированного ПО. Составляется перечень выявленных уязвимостей и оценивается возможность их использования злоумышленником. На этапе разработки модели угроз осуществляется выявление внутренних и внешних источников угроз и идентификация способов их реализации, создается обобщенная модель угроз. Текущий уровень защищенности серверов, рабочих станций, коммуникационного оборудования, ЛВС, каналов передачи данных оценивается по итогам полученных данных и анализа характеристик инфотелекоммуникационных систем. Завершающий этап аудита состоит в разработке рекомендаций и предложений по повышению уровня защищенности. Он включает устранение уязвимостей, выявленных в системном и прикладном ПО; изменение настроек внешних и встроенных средств ЗИ; модернизацию структуры ЛВС; внедрение дополнительных средств (механизмов) ЗИ и изменение организационной структуры управления ИБ. Последовательное выполнение этапов аудита направлено на выявление соответствия ИТС требованиям информационной безопасности. Для каждого уровня разработана база данных, позволяющая проводить централизованный анализ результатов аудита инфо-телекоммуникационных систем в структурных подразделениях и филиалах. Следует отметить, что получаемые в ходе аудита оценки состояний безопасности представляют собой в основном качественные характеристики бинарного (соответствует/не соответствует) или балльного (низкое, среднее, высокое соответствие) типа. Однако таких характеристик не всегда достаточно, чтобы оценить, какова же степень обеспечения безопасности. Неоднократно предпринимались попытки введения в методику аудита количественных оценок защищенности на основе риск-ориентированного подхода. При этом использовалось специализированное ПО, позволяющее по итогам независимого тестирования строить приближенную модель сегментов инфотелекоммуникационной системы, содержащую наиболее критичные ресурсы, а также основные угрозы и уязвимости с учетом вероятностей их реализации. Сначала это ПО вроде повысило объективность оценки, но заложенная в его основу идеология статичных тестов постепенно свела оценивание к формальной процедуре. В настоящее время в опытную эксплуатацию введен новый программный комплекс анализа защищенности информационных ресурсов - ПК АЗИР (рис. 2). Он суммирует выполнение аналитических функций в ходе проверок системы безопасности на соответствие требованиям ГОСТ Р ИСО/МЭК 17799:2005, внутренних организационно-распорядительных документов, защищенности ИС на техническом уровне, а также функций формирования отчетов по текущему состоянию защищенности и выдачи рекомендаций по достижению требуемого уровня защищенности ИС.  Одним из основных требований к реализации ПК АЗИР является возможность синхронизации получаемых данных с данными, вырабатываемыми другими системами мониторинга состояний ИБ. На стадии разработки находятся функции экспорта результатов проверок в систему оценки защищенности автоматизированных информационных и телекоммуникационных систем (СОЗ АИТС) и экспорта собранных документов в программный информационно-справочный каталог (ИСК ИБ). Большой проблемой остается прогнозирование информационного риска с последующим уточнением требований к безопасности. Практика показала несостоятельность статического тестирования персонала информационных систем, поскольку оно не позволяет учесть многомерность характеристик угроз и разнородность свойств информационных ресурсов. В этом случае формируются отчеты, содержащие малодоказательные и не подлежащие анализу данные. На рис. 3 приведены итоги оценки риска по результатам статического тестирования персонала информационных систем. Столбики диаграмм отражают в процентах уровни угроз (У) и уровни риска (Р) для таких свойств, как конфиденциальность (К), целостность (Ц) и доступность (Д). Отдельными столбиками на диаграмме показаны итоговые уровни (И) угроз и риска.  Более приемлемыми для этих целей являются методы получения данных на основе сценарного моделирования ситуаций (событий) риска с использованием логико-вероятностного подхода к имитации процессов нарушения безопасности. Они позволяют проверять качество исходных данных путем выявления логических несоответствий и ошибок в численных характеристиках, применяя механизмы генерации сценариев. Важное достоинство этих методов состоит в том, что они соответствуют требованиям Функциональной стратегии управления рисками в ОАО «РЖД» и, следовательно, их возможно использовать в общей структуре риск-менеджмента подразделений, эксплуатирующих сегменты ИТС. В настоящее время разрабатывается специальный метод автоматизированного оценивания риска сегмента ИТС на основе сценарного логико-вероятностного моделирования. Этапы разработки программного компонента (ПК) для более объективного и точного оценивания защищенности показаны на рис. 4. Для практической проверки предлагаемых решений создаются методики реализации ПК в рамках лабораторной базы ПГУПС, благодаря чему можно моделировать различные сценарии нарушения защищенности контролируемых объектов, не подвергая опасности реально действующие инфотелекоммуникационные системы.  В заключение следует отметить, что практика проведения аудита безопасности информационных систем сложна и многообразна. С одной стороны, она показывает эффективность применяемых методик, с другой, - выявляет области, требующие совершенствования. Однако вопросов, возникающих в ходе исследования информационной безопасности эксплуатируемых ИТС, остается еще достаточно много. |

|

|

Цитировать 14 |

|

|

#2 (ссылка) |

|

Робот

Регистрация: 05.05.2009

Сообщений: 2,482

Поблагодарил: 0 раз(а)

Поблагодарили 82 раз(а)

Фотоальбомы:

не добавлял

Репутация: 0

|

Тема: Тема перенесена |

|

|

Цитировать 0 |

|

|

||||

| Тема | Автор | Раздел | Ответов | Последнее сообщение |

| Доказательство безопасности и сертификация устройств и систем ЖАТ | Admin | xx3 | 3 | 05.09.2011 19:05 |

| [05-2010] Возможности релейных и процессорных систем управления станцией | Admin | xx3 | 0 | 18.06.2011 09:29 |

| [Нарушение безопасности] Сход вагонов на ст. Курск 04.09.2010 | Толян | Нарушения безопасности на сети дорог | 2 | 09.09.2010 20:35 |

| [ОСТ] Методы доказательства безопасности систем и устройств железнодорожной автоматики и телемеханики | СЦБист | Системы централизации и блокировки | 0 | 16.08.2009 09:16 |

| Сертификация и доказательство безопасности систем железнодорожной автоматики | СЦБист | Книги и журналы | 0 | 18.07.2009 16:06 |

| Ответить в этой теме Перейти в раздел этой темы Translate to English |

| Возможно вас заинтересует информация по следующим меткам (темам): |

| , , , , , , , , |

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

|

|