|

|

|

|||||||

|

|

#1 (ссылка) | ||

|

Crow indian

Регистрация: 21.02.2009

Возраст: 40

Сообщений: 30,159

Поблагодарил: 398 раз(а)

Поблагодарили 6009 раз(а)

Фотоальбомы:

2607 фото

Записей в дневнике: 850

Репутация: 126146

|

Тема: [01-2025] Противодействие угрозам информационной безопасности, связанным с применение средств стеганографииПротиводействие угрозам информационной безопасности, связанным с применение средств стеганографии СИДОРЕНКО Валентина Геннадьевна, Российский университет транспорта РУТ (МИИТ), кафедра «Управление и защита информации», профессор, д-р техн, наук, Москва, Россия ГРАЧЕВ Ярослав Леонидович, Российский университет транспорта РУТ (МИИТ), кафедра «Управление и защита информации», аспирант, Москва, Россия Ключевые слова: стеганография, стегоанализ, кибератаки, стегодетектор, программное обеспечение, изображения Аннотация. С увеличением степени информатизации транспортной отрасли, в частности железнодорожной инфраструктуры, увеличивается и количество потенциальных угроз информационной безопасности, которые необходимо учитывать при построении систем защиты информации в соответствующих экосистемах. Одна из актуальных проблем - противодействие злоумышленному стеганографическому встраиванию, используемому для доставки вредоносного кода внутрь атакуемой системы. В статье рассмотрены примеры таких атак и предложен способ противодействия им с помощью инструментов стегоанализа. Представлен пример практической разработки стегоаналитического детектора, способного решать задачу обнаружения стеганографии на периметре информационной системы в рамках противодействия скрытию вредоносной информации в наименьших значащих битах (НЗБ) пикселей графических файлов. Продемонстрированы результаты тестирования данного детектора и варианты его внедрения в информационную систему. Железнодорожный транспорт является одной из ключевых инфраструктурных систем Российской Федерации, и обеспечение возможности его безопасного функционирования является одной из важнейших задач. В условиях цифровой трансформации отрасли информационная безопасность становится приоритетной задачей ввиду вхождения информационных систем, информационно-телекоммуникационных сетей и автоматизированных систем управления компании в число объектов критической информационной инфраструктуры. На данный момент программа инновационного развития ОАО «РЖД» предусматривает решение задач по созданию цифровой экосистемы, которая включает интеллектуальные транспортные системы, автоматизированные системы управления движением, системы дистанционного мониторинга инфраструктуры, использование технологии интернета вещей для мониторинга состояния подвижного состава [1]. Реализация данных задач сопровождается решением вопросов обеспечения кибербезопасности означенных систем и циркулирующей в них информации. Построение многоуровневой системы информационной безопасности в этих условиях направлено на предотвращение внешнего вмешательства, защиту данных при их передаче и хранении, а также на раннее обнаружение угроз [1]. В связи с этим среди рисков можно выделить методы скрытия информации в файлах изображений, так как графические файлы могут использоваться в системах мониторинга и визуализации движения, а также в системах документирования инфраструктуры и анализа технического состояния объектов. Кроме этого, графическая информация является неотъемлемой частью корпоративных систем управления данными, используемых в компании. Таким образом, возникает задача раннего обнаружения угроз, связанных с применением стеганографического скрытия вредоносной информации для транспортировки ее внутрь атакуемой системы. Стеганография представляет собой способ передачи скрытой информации, т.е. информации, сам факт осуществления передачи которой является тайным [2]. Для реализации подобного сокрытия информации используется, как правило, встраивание информации в так называемые контейнеры - доступные для кодирования бит информации объемы обычных данных [3] - например, значения цветовой интенсивности пикселей изображения. Стеганография в графических файлах служит одним из наиболее распространенных видов стеганографии в связи с большой вместимостью контейнеров графических форматов. Например, один из самых распространенных способов скрытия информации в наименьших значащих битах позволяет в одном пикселе обычного изображения формата TrueColor скрыть как минимум 3 бита информации (по одному на каждый цветовой канал) [1]. Для квадратного изображения с линейным размером всего 100 пикселей допустимый объем скрытия будет составлять уже 30000 бит - более 3,5 килобайт. Встраивание информации обычно осуществляется для достижения двух целей: для обеспечения режима безопасности информации, например, в виде цифровых водяных знаков [4]; для обеспечения канала передачи несанкционированной информации. Таким образом, средства стеганографии могут применяться в рамках некоторых шагов сложных и комбинированных атак на информационные системы, служа средством надежной передачи, например, вредоносного кода или управляющих сигналов зараженной системе.

[топ]АТАКИ С ИСПОЛЬЗОВАНИЕМ СТЕГАНОГРАФИИСтеганография в последние годы все более активно используется злоумышленниками при совершении кибератак [1]. На рис. 1 представлено количество упоминаний об атаках с использованием стеганографии в аналитических статьях, новостных заметках и отчетах по информационной безопасности на более, чем 50 профильных ресурсах, в том числе официальных новостных изданиях и отчетах компаний Kaspersky, Positive Technologies, Fortinet, ESET, McAfee за 2011-2024 гг. Как можно видеть, в 2018-2019 гг. произошел значительный рост атак, использующих методы стеганографии, и на данный момент, с 2022 г., продолжает фиксироваться дальнейшее увеличение их количества. Таким образом, после небольшого провала в частоте использования в 2020-2021 гг. стеганография только продолжает набирать популярность в рамках деятельности злоумышленников для осуществления атак на информационные системы. Эту тенденцию можно проследить на примере изменения способов доставки уже ранее обнаруженных и известных вредоносных программ. Например, DanaBot-троянская программа, изначально направленная на банковский сектор и пользователей финансовых систем [5]. Она была написана на Delphi, а первая волна атак с ее применением осуществлялась еще в 2018 г. На тот момент для ее внедрения применялись загрузчики, не использующие методы стеганографии. Другой пример - впервые обнаруженная также в 2018 г. вредоносная программа SystemBC, предоставляющая злоумышленнику возможности по удаленному управлению зараженным хостом [6]. Аналогичным образом работает и бэкдор Remcos RAT. Атаки, осуществляемые с помощью данных видов вредоносного ПО, связывают с деятельностью хакерских группировок ТА544 [7] и ТА577 [8]. Объединяющим фактором данных примеров служит использование загрузчика (т.е. набора программных средств и скриптов, с помощью которых непосредственно полезная нагрузка - вредоносное программное обеспечение - попадает и разворачивается внутри атакуемой системы) IDAT Loader. В первой половине 2024 г. была зафиксирована новая серия хакерских атак, связанных с использованием указанных видов вредоносного ПО, однако теперь алгоритм его доставки и внедрения злоумышленниками при помощи IDAT Loader стал включать в себя методы стеганографии [9]. В целом с весны 2024 г. была развернута серия хакерских атак на информационные системы транспортной инфраструктуры. С помощью трояна DanaBot осуществлялись атаки на транспортные и логистические компании, нарушая, в том числе, работу программного обеспечения, связанного с управлением перевозками, такого как Samsara и Astra TMS [10]. Одной из отличительных особенностей этой кампании является нацеленность именно на транспортный сектор: осуществляются попытки компрометации систем управления автопарком и подвижным составом, организации перевозок, удаленного мониторинга и внутренних корпоративных систем с учетом особенностей устройства и функционирования данного программного обеспечения. Летом 2024 г. эта тенденция расширилась вредоносной кампанией с использованием Remcos RAT, также активно внедряемого при помощи IDAT Loader на основе стеганографии [11]. Как видно из приведенной информации о росте частоты атак с использованием стеганографии, только за прошедшие 9 месяцев 2024 г. их количество существенно выросло в сравнении с 2023 и 2019 гг., когда наблюдался резкий всплеск интереса злоумышленников к такому способу скрытой передачи вредоносной информации. Согласно отчетам ОАО «РЖД» за 2023 г. было осуществлено более 600 тыс. попыток кибератак на системы и ресурсы железнодорожной инфраструктуры, нацеленных на системы продажи билетов, веб-сайты компании, сервисы информационного обеспечения перевозок и мониторинга инфраструктуры. Таким образом, в рамках реализации задач по цифровой трансформации транспортной железнодорожной инфраструктуры и развития информационной экосистемы компании требуется усиливать меры защиты от кибератак. Поскольку количество атак, в том числе таргетированных, на транспортную инфраструктуру растет как в Российской Федерации, так и по всему миру, в том числе на системах железнодорожного транспорта, а вместе с этим среди злоумышленников увеличивается популярность применения стеганографии для осуществления внедрения вредоносного программного обеспечения, возрастает актуальность решения задач противодействия атакам, использующим данную технику, в рамках задач раннего обнаружения угроз. [топ]СЦЕНАРИЙ АТАКИ С ПРИМЕНЕНИЕМ СТЕГАНОГРАФИИТипичный сценарий атаки, в рамках которой используется стеганография, выглядит следующим образом: В атакуемую систему доставляется некий скрипт или вредоносный модуль, который:

Таким образом, стеганография выступает средством скрытой и плохо детектируемой доставки основного вредоносного кода, непосредственно осуществляющего атаку. Благодаря этому изначальный скрипт (или набор скриптов), заражающий систему, также имеет больше возможностей для маскировки, так как его функциональность крайне мала. По сути, ему нужно лишь загрузить графический файл с внешнего сервера и, уже работая внутри атакованной системы, извлечь из него основную вредоносную программу. В качестве примера можно рассмотреть серию атак в середине 2023 г., отнесенную к хакерской группировке ТА558, которые осуществлялись с использованием файлов Excel и скриптов PowerShell [9] и включали в себя следующие действия:

Поскольку сами по себе данные варианты вредоносного программного обеспечения не являются принципиально новыми, рост количества атак с использованием стеганографии говорит о том, что скрытое встраивание информации в обычные контейнеры, например, графические файлы, служит для злоумышленников достаточно надежным способом доставки нужной им информации.  В связи с этим важным средством обеспечения безопасности систем является наличие возможности обнаружения стеганографически скрытой информации в обычных, на первый взгляд, файлах данных. Достаточно эффективное решение данной задачи позволит анализировать входящий трафик хоста или системы с целью недопущения загрузки файлов, которые будут маркированы, как подозрительные с точки зрения детектирования стеганографического встраивания [1]. Приоритетное направление в рамках задачи детектирования стеганографического встраивания заключается в анализе файлов графических форматов ввиду большого доступного объема стеганографических контейнеров. Например, загрузчик IDAT Loader использует стеганографию в файлах формата PNG [12], а в упомянутой ранее серии атак со стороны группы ТА558 для встраивания информации использовались JPEG-изображения. Использование именно изображений для осуществления стеганографического встраивания может объясняться также и простотой доставки необходимых злоумышленнику графических файлов внутрь атакуемой системы [13]. Это связано с тем, что изображения представляют собой неотъемлемую часть графических интерфейсов современных операционных систем и программного обеспечения. Наглядным примером может служить вредоносная кампания группировки Witchetty против правительств на Ближнем Востоке в 2022 г. [14]. В рамках этой атаки злоумышленники использовали скомпрометированное изображение логотипа операционной системы Windows, внутри которого был скрыт вредоносный код. Этот пример показывает, что полезная для злоумышленников нагрузка может быть встроена в графические файлы самого разного вида (например, в файлы иконок, логотипов, в том числе внутри почтовых сообщений, заставок и др.). В случае компрометации злоумышленниками внешнего сервера или канала связи атакуемой системы с ним, например, подмены трафика при обращении к серверу обновлений операционной системы, атакованная система может загрузить изображение со встроенным вредоносным кодом даже без дополнительного загрузчика. [топ]СТЕГАНОГРАФИЧЕСКИЙ АНАЛИЗСтегоанализ - это область исследований, посвященная изучению вопросов обнаружения стеганографического скрытия [15]. Он является одновременно подразделом стеганографии и форензики. Ключевой задачей стегоанализа служит обнаружение встроенной информации как таковой. Факт обнаружения скрытых данных уже означает провал стеганографической системы и успешность стегоаналитических мероприятий [15]. В качестве дополнительных задач и потенциальных целей стегоанализа выделяются возможности извлечения обнаруженного сообщения и его модификация [13]. Существует множество различных методов стегоанализа, направленных на обнаружение использования той или иной стеганографической техники. Наиболее универсальными по количеству обнаруживаемых видов стеганографии являются слепые методы стегоанализа [13, 15]. Основную их часть составляют математические методы, основанные на анализе статистических характеристик изображения. Такие методы, хотя и с различной точностью, способны обнаруживать встраивание информации в пространственную или частотную область изображения. Наиболее распространенный метод стеганографии - это метод сокрытия информации в наименьших значащих битах (НЗБ) изображения, который представляет собой стеганографию в пространственной области. На сегодняшний день одним из приоритетов в задачах стегоанализа является повышение точности обнаружения информации за счет применения математических методов стегоанализа. Для этого используется комплексный подход [16], сочетающий в себе применение не одного, а сразу нескольких методов стегоанализа и формирование результата на основе анализа оценки, полученной каждым из них [17]. Однако методика комплексного стегоанализа может быть расширена за счет учета дополнительных вычисляемых характеристик изображения. В частности, учет качественных характеристик (зашумленность, резкость, контрастность, энтропия и размытость) позволяет повысить точность детектирования стеганографического скрытия за счет уменьшения шанса ложноположительных срабатываний анализатора [16]. Применение такой методики стегоанализа требует решения двух подзадач:

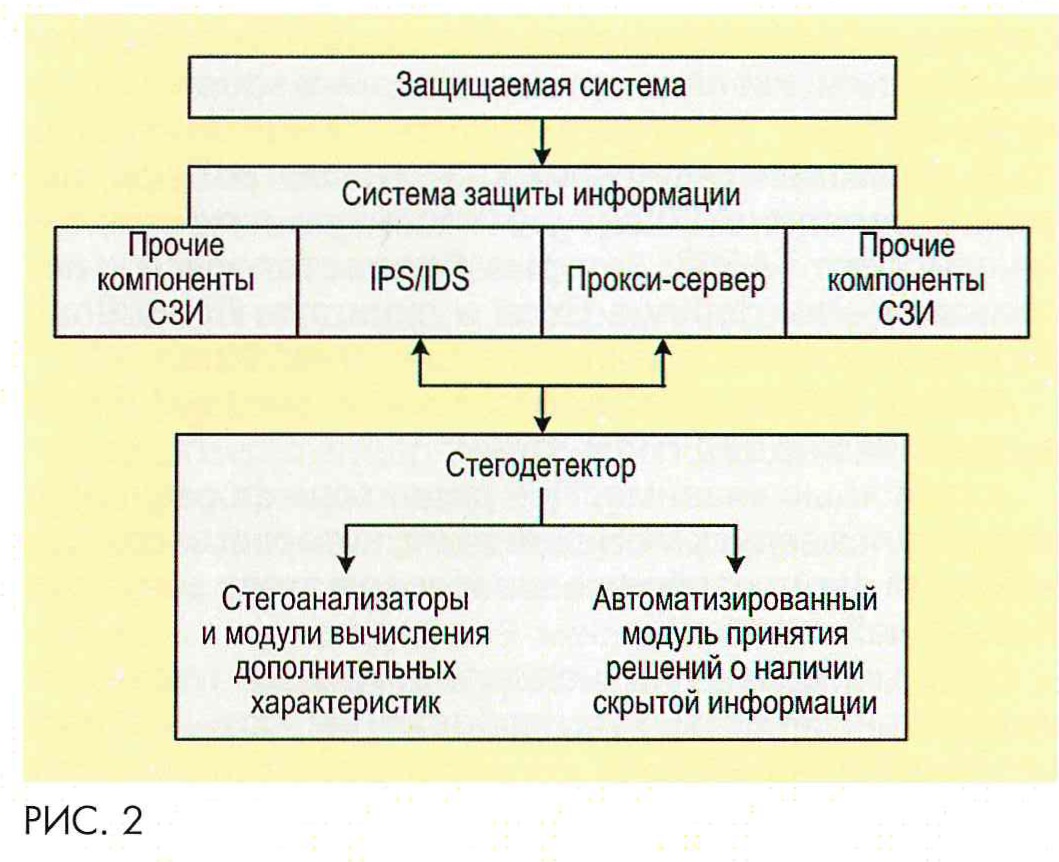

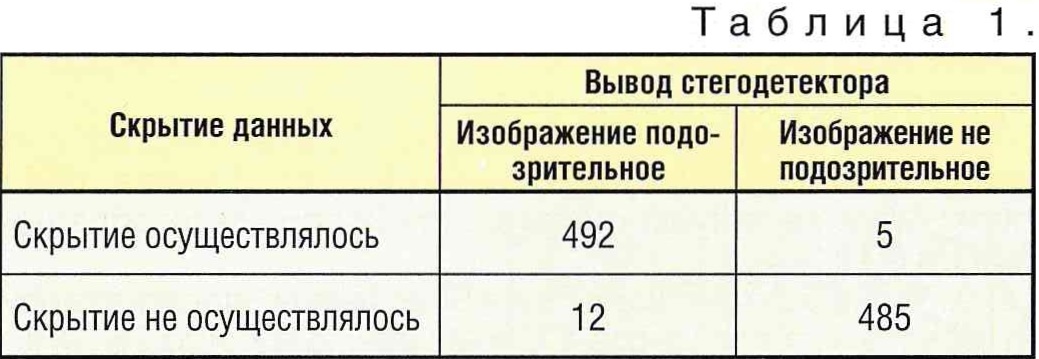

обучению модели, способной показывать наибольшую точность формирования корректных выводов о наличии либо отсутствии скрытой информации в изображении на основе результатов стегоанализа и подсчета характеристик, получаемых в рамках реализации первой подзадачи. [топ]ПРИМЕНЕНИЕ СРЕДСТВ СТЕГОАНАЛИЗА ДЛЯ ПРОТИВОДЕЙСТВИЯ АТАКАМДля противодействия злоумышленному применению стеганографии в информационных системах требуется использовать стегоаналитические системы - программные детекторы, реализующие тот или иной метод комплексного стегоанализа [1]. Такой детектор должен на вход получать файл изображения и возвращать вывод о наличии или отсутствии встроенной информации. Стегодетектор работает как анализатор входящего, а при необходимости и исходящего трафика, автоматически исследуя файлы графических форматов на наличие скрытых в них данных. Он должен быть установлен на периметре информационной системы и включен в работу компонентов системы защиты информации. Поскольку для этого требуется осуществлять полный анализ входящих файлов, стегодетектор может быть подключен к IPS/IDS либо запускаться на прокси-сервере, через который идет трафик. Таким образом, результаты стегоанализа могут использоваться в режиме реального времени для пометки файлов изображений как подозрительных или полной их блокировки и недопущения внутрь системы. Схема связи стегодетектора с компонентами СЗИ отражена на рис. 2. В рамках исследования возможности применения предлагаемого стегоаналитического детектора разработан экспериментальный программный комплекс StegoRevealer, ориентированный на обнаружение стеганографического скрытия информации в НЗБ в файлах графических форматов PNG и BMP. Данный детектор использует методику комплексного стегоанализа. Для решения первой подзадачи анализа в рамках данной методики используются методы стегоанализа по критерию Хи-квадрат и Regular-Singular для формирования оценки предполагаемого относительного объема скрытой информации. Данные методы позволяют обнаруживать информацию, встроенную в НЗБ последовательным и псевдослучайным способом, при уровне заполненности контейнера не менее 0,1 % (для Хи-квадрат) и 4,1 % (для Regular-Singular) [17].  Для уточнения результатов этих оценок и уменьшения количества ложноположительных ошибок используются результаты работы реверсивного метода стегоанализа скрытия, осуществленного методом Коха-Жао (этот метод позволяет встраивать информацию в частотную область изображения - блоки матриц дискретного косинусного преобразования), и ряд статистических характеристик качества изображения: зашумленности, резкости, контрастности, размытости и энтропии [16]. Учет данных качественных характеристик позволяет повысить точность оценки для низкокачественных (например, нечетких или зашумленных) изображений. Оценка предполагаемого наличия скрытой информации в частотной области позволяет скорректировать возможное влияние различных статистических аномалий в частотной области изображения на результаты стегоанализа в пространственной области, т.е. в НЗБ [16]. В рамках решения второй подзадачи комплексного стегоанализа - формирования вывода о наличии либо отсутствии скрытия на основе набора полученных оценок - используются методы машинного обучения. При использовании алгоритма случайного леса, высокая точность классификации которого достигается за счет использования большого ансамбля решающих деревьев, точность на сформированной обучающей выборке составляет 84 %. Обучающая выборка содержит более 16 тыс. изображений, в половине из которых осуществлено встраивание информации. Изображения данной выборки включают скрытие последовательным и псевдослучайным способом в одном или двух НЗБ. Таким образом, разработанный детектор использует обученную модель для формирования окончательного вывода о наличии встроенных данных, т.е. о том, нужно ли считать графический файл подозрительным. Для проверки работы детектора была сформирована тестовая проверочная выборка из 994 изображений, в половине из которых осуществлено встраивание информации последовательным или псевдослучайным способом в одном НЗБ (графические и текстовые материалы для подготовки выборки не пересекались с использованными при формировании обучающей выборки). Точность работы обученной модели на данной выборке составила 98 %. В табл. 1 приведена матрица ошибок. На основе анализа полученных данных можно сделать вывод, что для выбранного набора методов и дополнительных характеристик в рамках методики комплексного стегоанализа детектор обеспечивает более высокую точность при обнаружении скрытия, производимого в один НЗБ (98 %). Однако он сохраняет высокую точность и при обнаружении менее безопасного с точки зрения незаметности передачи данных скрытия в двух НЗБ (от 84 %). В рамках тестирования данной выборки скорость осуществления стегоанализа на системе с пиковой произвольностью около 500 Гигафлопс составила в среднем 1680 мс для изображений размером 1920x1080 пикселей и 757 мс для изображений размером 1280x720 пикселей. При использовании более производительных промышленных аппаратных систем возможно дальнейшее снижение времени выполнения стегоанализа ввиду широких возможностей параллелизма при работе задействованных в рамках разработанного детектора стегоаналитических алгоритмов, в первую очередь это возможность вычисления необходимых для работы стегоаналитического алгоритма параметров и статистических характеристик одновременно и параллельно на наборе частей изображения (блоков матрицы пикселей) вместо последовательного обхода всех пикселей изображения. В зависимости от выдвигаемых требований к производительности детектора и, соответственно, временной задержки пропуска файлов изображений внутрь системы возможны два варианта его размещения: на той же виртуальной или физической машине, где расположен прокси-сервер или IPS/IDS; на выделенной специально для детектора виртуальной или физической машине (этот вариант потребует также проработки вопроса обеспечения безопасного сетевого канала от прокси-сервера или IPS/IDS к машине, на которой будет развернут детектор). Второй вариант, несмотря на усложнение инфраструктуры безопасности, может быть более предпочтительным, если выстроенная система обеспечения информационной безопасности требует подключения и использования стегоаналитического детектора сразу в нескольких узлах системы (например, если одновременно развернуты и прокси-сервер, и IPS/IDS).] Развитие и увеличение числа транспортных информационных систем, и, в частности, систем, связанных с обеспечением функционирования железнодорожного транспорта, сопровождается ростом количества инцидентов информационной безопасности в них. В то же время современные способы осуществления кибератак все чаще используют методы стеганографии в качестве скрытного и безопасного для злоумышленников способа доставки вредоносного кода внутрь атакуемых и заражаемых систем. В этой связи одной из важнейших задач развития информационной инфраструктуры является развитие систем раннего обнаружения угроз, способных противодействовать использующим стеганографию атакам путем детектирования встроенной информации. Так как большинство подобного рода способов доставки вредоносной информации использует методики скрытия данных внутри файлов графических форматов, требуется разработка детектора, способного анализировать изображения на предмет модификации их НЗБ - наиболее распространенного и выгодного с точки зрения доступного объема контейнера способа осуществления стеганографического скрытия. Эту задачу решает программная реализация методики комплексного стегоанализа, предполагающая использование набора результатов работы стегоаналитических методов, а также дополнительных характеристик и параметров изображения для формирования оценочного вывода о наличии или отсутствии встроенной в графический контейнер информации. Данный вывод формируется с применением методов машинного обучения. Данная реализация стегоаналитического детектора может быть встроена в контур системы защиты информации в качестве одного из дополнительных модулей IPS/IDS или модуля анализа трафика на прокси-сервере. Включение такого детектора позволяет решить одну из задач раннего обнаружения угроз - задачу противодействия злоумышленному применению стеганографии при кибератаках. =====СПИСОК источников==== 1. Грачев Я.Л., Сидоренко В.Г. Задачи автоматизации стегоанализа // Интеллектуальные транспортные системы : материалы II Международной научно-практической конференции. М., 2023. С. 450-455. 2. Варновский Н.П., Голубев Е.А., Логачев О.А. Современные направления стеганографии // Математика и безопасность информационных технологий : материалы конференции / МГУ. М., 2005. С. 32-64. 3. Конахович Г.Ф., Пузыренко А.Ю. Компьютерная стеганография. Теория и практика. Киев: МК-Пресс, 2006.286 с. 4. Стеганография, цифровые водяные знаки и стега-ноанализ/А.В. Аграновский, А.В. Балакин, В.Г. Грибунин, С.А. Сапожников. М.: Вузовская книга, 2009. 217 с. 5. Банковский троян DanaBot атакует пользователей в странах Европы И Хабр : портал. 2018. 25 сент. URL: https://habr.com/ru/companies/eset/articles/424401/ (дата обращения 29.09.2024). 6. Truman D. Inside the SYSTEMBC Command-and-Control Server // Kroll : портал. 2024. 19 янв. URL: https:// www.kroll.com/en/insights/publications/cyber/inside-the-systembc-malware-server (дата обращения 28.09.2024). 7. Threat Actor Profile: TA544 Targets geographies from Italy to Japan with a range of malware // proofpoint: site. 2019. Jul 11. URL: https://www.proofpoint.com/us/threat-insight/post/ threat-actor-profile-ta544-targets-geographies-italy-japan-range-malware (дата обращения 29.09.2024). 8. TA577 меняет тактику: фишинговые письма для кражи NTLM-хэшей // SecurityLab.ru. 2024. 5 марта. URL: https://www.securitylab.ru/news/546498.php (дата обращения 29.09.2024). 9. Threat actor employs PowerShell-backed steganography in recent spam campaigns // Cyble : site. 2023. Aug 25. URL: https://cyble.com/blog/threat-actor-employs-powershell-backed-steganography-in-recent-spam-campaigns/ (дата обращения 29.09.2024). 10. Security brief: actor uses compromised accounts, customized social engineering to target transport and logistics firms with Malware / proofpoint : site. 2024. Sept. 24. URL: https://www.proofpoint.com/us/blog/threat-insight/security-brief-actor-uses-compromised-accounts-customized-social-engineering (дата обращения 28.09.2024). 11. New IDAT loader attacks using steganography to deploy Remcos RAT // The Haker News : site. 2024. Feb. 26. URL: https://thehackernews.com/2024/02/new-idat-loader-attacks-using.html (дата обращения 02.10.2024). 12. The Rhysida Ransomware : activity analysis and ties to vice society // Check Point Research : site. 2023. Aug. 8. URL: https://research.checkpoint.com/2023/the-rhysida-ransomware-activity-analysis-and-ties-to-vice-society/(flaTa-обращения 02.10.2024). 13. Грачев Я.Л., Сидоренко В.Г. Применение стегоанализа для обеспечения целостности информации в интеллектуальных системах транспорта // Интеллектуальные транспортные системы : материалы Международной научно-практической конференции. М., 2022. С. 389-396. 14. Witchetty : group uses updated toolset in attacks on governments in Middle East//Security.com : site. 2022. Sept. 29. URL: https://symantec-enterprise-blogs.security.com/ threat-intelligence/witchetty-steganography-espionage (дата обращения 02.10.2024). 15. Fridrich J. Steganography in digital media. Principles, algorithms, and applications. Cambridge: Cambridge University Press, 2010. 431 p. 16. Грачев Я.Л., Сидоренко В.Г. Использование статистических характеристик изображения для уточнения результатов стегоанализа // Интеллектуальные транспортные системы : материалы III Международной научно-практической конференции. М., 2024. С. 563-569. 17. Грачев Я.Л., Сидоренко В.Г. Стегоанализ методов скрытия информации в графических контейнерах // Надежность. 2021. Т. 21, № 3. С. 39-46. |

||

|

|

Цитировать 14 |

|

|

||||

| Тема | Автор | Раздел | Ответов | Последнее сообщение |

| Обеспечение информационной безопасности ИСУЖТ | Admin | Ж/д статьи | 0 | 20.04.2024 17:19 |

| [04-2023] Особенности обеспечения безопасности систем ДЦ как объектов критической информационной инфраструктуры | Admin | xx3 | 0 | 11.12.2023 08:01 |

| Концепция информационной подсистемы многоуровневой системы управления и обеспечения безопасности движения поездов (АСУ МС) | Admin | Эксплуатация железных дорог | 1 | 04.09.2014 16:55 |

| =Распоряжение= № 1280р от 6 июня 2013 г. - Об обеспечении информационной безопасности при использовании в ОАО "РЖД" средств мобильной связи | Admin | 2013 год | 0 | 25.07.2013 11:53 |

| О фактах нарушения информационной безопасности в Санкт-Петербургском ИВЦ | Admin | Октябрьская железная дорога | 0 | 03.02.2012 21:55 |

| Ответить в этой теме Перейти в раздел этой темы Translate to English |

| Возможно вас заинтересует информация по следующим меткам (темам): |

| , |

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

|

|