|

|

|

|

#1 (ссылка) |

|

Crow indian

Регистрация: 21.02.2009

Возраст: 40

Сообщений: 30,162

Поблагодарил: 398 раз(а)

Поблагодарили 6009 раз(а)

Фотоальбомы:

2607 фото

Записей в дневнике: 888

Репутация: 126146

|

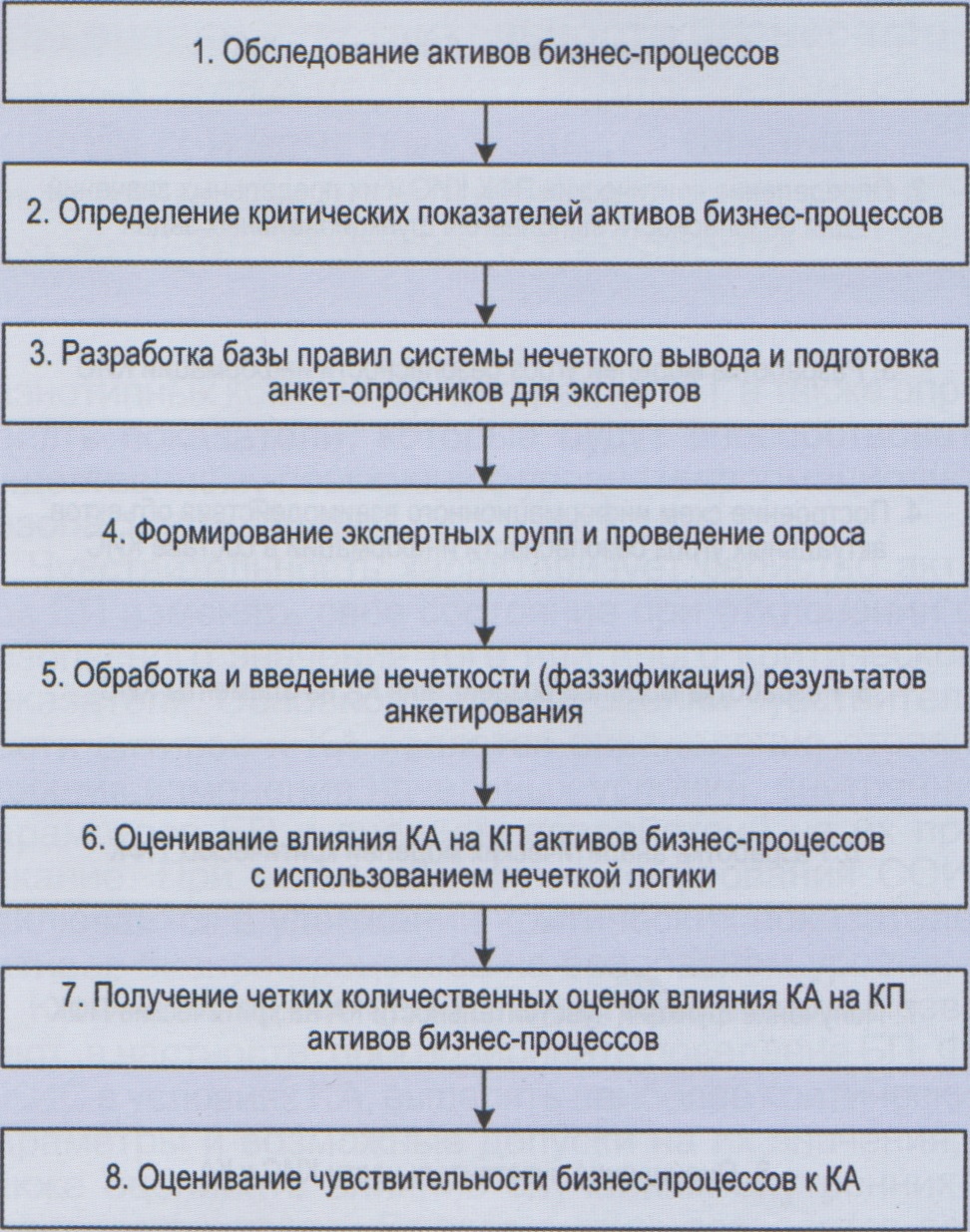

Тема: [11-2023] Чувствительность бизнес-процессов к компьютерным атакамЧувствительность бизнес-процессов к компьютерным атакам ГЛУХОВ Александр Петрович, Петербургский государственный университет путей сообщения Императора Александра I, профессор кафедры «Информатика и информационная безопасность», д-р техн, наук, Санкт-Петербург, Россия КОРНИЕНКО Анатолий Адамович, Петербургский государственный университет путей сообщения Императора Александра I, профессор кафедры «Информатика и информационная безопасность», д-р техн, наук, профессор, Санкт-Петербург, Россия АДАДУРОВ Сергей Евгеньевич, АО «Научно-исследовательский институт железнодорожного транспорта», заместитель генерального директора, д-р техн, наук, профессор, Москва, Россия Чичков Сергей Николаевич, Российский университет транспорта РУТ (МИИТ), кафедра «Высшая математика», ассистент, Москва, Россия Ключевые слова: информационная безопасность, бизнес-процессы, функциональные задачи, корпоративные информационные системы, критические показатели, компьютерные атаки Аннотация. Рассмотрен подход и основные этапы оценки чувствительности бизнес-про-цессов к воздействию деструктивных компьютерных атак в условиях неопределенности. Предложены варианты построения вероятностных и нечетких моделей влияния компьютерных атак, которые могут быть использованы при совершенствовании системы управления информационной безопасностью железнодорожного транспорта. Обеспечение информационной безопасности (ИБ) железнодорожного транспорта основывается на поддержании основных бизнес-процессов и устойчивого функционирования компании в условиях реализации компьютерных атак [1, 2]. Для управления информационной безопасностью необходимо определять критические показатели (КП) ее результативности, деградирующие в условиях компьютерных атак (КА). Управлять ими следует на трех уровнях: бизнес-процессов (БП), функциональных задач (ФЗ), корпоративных информационных систем (КИС). Такой подход превращает управление информационной безопасностью БП в задачу оценки ее состояния и управления критическими показателями активов бизнес-процессов в условиях компьютерных атак с учетом мер противодействия на различных уровнях. При этом для каждого актива существует свой критический показатель или набор показателей. Для исследования вариативности критических показателей в динамике используются методы теории чувствительности сложных систем. С их помощью можно получать оценки ИБ в случаях воздействия разнотипных компьютерных атак на БП, а также определять показатели, которые будут способствовать существенному повышению уровня информационной безопасности [3, 4]. Чувствительность характеризует свойство активов БП изменять свое состояние при отклонении от безопасного значения того или иного критического показателя. Основной задачей оценки чувствительности активов к КА является определение степени влияния изменения начальных условий, внутренних параметров БП и внешних воздействий на их протекание. При этом цель функционирования СОИБ заключается в удержании критических показателей активов бизнес-процессов на безопасном уровне. Количественные оценки чувствительности позволяют, в частности, прогнозировать поведение БП, ФЗ и КИС в условиях КА, выделять наиболее критические параметры и возможные допуски на их значения, а также оценивать влияние случайных внутренних и внешних факторов. Вместе с этим появляется возможность оптимизировать параметры активов БП и определять границы областей безопасности. Очевидно, что исследование чувствительности критических показателей проходит в условиях неопределенности внутренних и внешних факторов, что требует учета в моделях оценивания. Наличие неопределенности может быть учтено в моделях с представлением недетерминированных параметров как случайных величин с известными вероятностными характеристиками, так и в виде нечетких величин с заданными функциями принадлежности. Несмотря на некоторую аналогию моделей с нечеткими и вероятностными данными, существенное их различие состоит в том, что неопределенность вызвана не случайностью, а неточностями и неопределенностями параметров модели. К традиционным методам оценки чувствительности можно отнести предельный анализ и метод пофакторной корректировки. Предельный анализ - это совокупность приемов исследования чувствительности переменных, связанных функциональной зависимостью, на основе их предельных значений. Для проведения анализа необходимо применение методов дифференциального исчисления. При наличии статистических данных о влиянии угроз на активы БП и вероятностной аналитической модели анализ чувствительности можно проводить дифференцированием аналитической функции, в том числе методом пофакторной корректировки [5]. Построение моделей возможно для критических показателей КИС, в которых могут использоваться показатели качества функционирования: вероятность безотказной работы, коэффициент готовности, производительность, количество каналов продаж и др. Для этих показателей в соответствующих базах данных систем мониторинга информационной безопасности зачастую имеется задел в виде аналитических моделей, а также статистика воздействий и влияния на них КА. Метод пофакторной корректировки основан на последовательно-единичном изменении всех входных переменных модели. На каждом шаге только одна из переменных меняет свое значение на прогнозное число процентов, что приводит к пересчету исследуемого выходного параметра. После перебора переменных осуществляется оценивание их влияния на выходной параметр. Основные этапы оценивания чувствительности КИС с помощью аналитических вероятностных моделей показателей качества функционирования представлены на рис. 1. На первом этапе в рамках информационного обследования выполняют описание основных и вспомогательных функциональных задач, используемых технических и программных средств, взаимодействия со смежными и внешними системами, защищаемой информации, а также средств и методов защиты информации. Кроме того, приводят сведения об организации безопасности информации, наличии технических средств охраны и физической безопасности, разрабатывают схему информационных потоков. На втором этапе из всей совокупности показателей, определенных техническими требованиями к КИС, выделяют критические, воздействие атак на которые может нарушить выполнение функциональных задач. Определяют пороговые значения этих показателей. На третьем этапе при разработках моделей угроз определяют объекты их воздействия, виды ущерба от компьютерных атак, источники угроз безопасности информации, возможности внешних и внутренних нарушителей. Кроме того, анализируют уязвимости автоматизированной системы и ее программных и программно-аппаратных средств, определяют сценарии возникновения угроз, последствия от них и принятые компенсирующие меры. В результате формируют списки актуальных угроз и перечни объектов их воздействия в составе КИС. Особенностью четвертого этапа является построение схем информационного взаимодействия только объектов актуальных угроз безопасности информации в составе КИС для дальнейшей оценки чувствительности системы к компьютерным атакам. На пятом этапе разрабатывают модели воздействий на элементы КИС деструктивных атак в условиях неопределенности их параметров. В вероятностных моделях рассматривают воздействия, заданные распределением плотности вероятностей атак на КИС во времени [4]. На шестом этапе разрабатывают аналитические модели критических показателей качества функционирования КИС с учетом воздействия атак на ее элементы и схемы информационного взаимодействия возможных объектов актуальных угроз. На седьмом этапе для определения степени изменения этих показателей при воздействии деструктивных атак необходимо получить аналитические выражения функций чувствительности и функций влияния атак [5]. На восьмом этапе оценивают чувствительность системы к компьютерным атакам с целью определения уровней защищенности КИС и дальнейшего управления рисками и ресурсами информационной безопасности. При использовании вероятностных моделей чаще всего осуществляется поиск решений для наиболее распространенных законов распределения воздействий: нормального, экспоненциального и равномерного. В то же время значительный интерес представляет EVT (Extreme Value Theory - теория экстремальных значений). В частности, для критичных показателей качества функционирования КИС целесообразен подход, основанный на анализе превышения пороговых безопасных значений. При этом фиксируется некоторое высокое пороговое значение и задается распределение вероятностей превышающих значений. Преимущество этого метода заключается в том, что с каждым превышением порогового значения ассоциируется какое-либо событие, например уход значений важных критических показателей бизнес-процессов в область небезопасных значений. Именно превышение допустимых порогов критичных показателей качества функционирования порождает нештатные ситуации, чреватые масштабными негативными последствиями. Таким образом, математический аппарат EVT в целом и предельные распределения экстремальных значений в частности имеют очевидное практическое значение для контроля и оценивания критических показателей бизнес-процессов. Следует отметить, что теория EVT в основном имеет дело с независимыми и одинаково распределенными случайными величинами со свойствами распределения их максимума, в том числе с обобщенным распределением Парето, а также распределением Гумбеля, Фреше и Вейбулла [5].  При наличии нечетких данных о параметрах активов бизнес-процессов и деструктивных воздействиях на них компьютерных атак необходима разработка соответствующих статических и динамических моделей и алгоритмов. Это особенно актуально для оценивания чувствительности бизнес-процессов и функциональных задач, решаемых с использованием КИС, поскольку зачастую аналитические модели и статистические данные отсутствуют. Главное преимущество концепции нечетких множеств состоит в том, что при описании задачи по терминологии «нечеткого» анализа нет необходимости математически формулировать ее с высокой точностью. При этом концепция нечетких оценок при управлении ресурсами часто является более простой и эффективной, чем традиционные методы. В данном случае отклонения деструктивных компьютерных атак (входные параметры), влияющих на критические параметры, реакция этих параметров на атаки (выходные параметры), а также чувствительность к ним будут характеризоваться соответствующими векторными функциями принадлежности. Применение методов теории нечетких множеств позволяет получить информацию о чувствительности бизнес-процессов во временной области к одновременным отклонениям нескольких параметров и оценивать выходные параметры активов в интегральном виде. Как и в случае статистического подхода, для анализа чувствительности необходима математическая модель влияния компьютерных атак на активы бизнес-процессов. В этом случае предлагается использовать нечеткие модели, где выходные пара метры (критические показатели активов бизнес-процессов) зависят от входных переменных, которые характеризуют деструктивные компьютерные атаки. Причем входные переменные могут быть как количественными, так и качественными. Особенность рассматриваемой модели заключается в том, что поиск соответствия выходной переменной входным переменным осуществляется с помощью нечетких логических уравнений, построенных на экспертных базах правил нечеткого вывода. Основные этапы оценивания чувствительности КИС к компьютерным атакам при нечетких данных представлены на рис. 2. На первых двух этапах проводят обследование и описание активов бизнес-процессов, определяют их критические параметры и взаимосвязь между ними. На третьем этапе формируют базу правил нечеткого вывода. Она представляет собой формально оформленные эмпирические знания эксперта и составляет основу модели для исследования влияния компьютерных атак на критические параметры активов. При этом правила нечеткой логики, основанные на механизме нечеткого логического вывода, чаще всего представляют конструкции вида [6]: Если «Условие А1» и «Условие Bi», тогда «Следствие Ci», где «Условие А»> и «Условие В»> - входные лингвистические переменные, «Следствие С»> - выходные лингвистические переменные (i=1...N, N - число логических конструкций). На четвертом этапе определяют состав экспертов и проводят опрос в соответствии с предлагаемыми правилами нечеткого логического вывода. Пятый этап - фаззификация или введение нечет-сти нечетких множеств на основе обычных исходных данных. На этом этапе устанавливают соответствие между численным значением входной переменной системы нечеткого вывода и значением функции принадлежности соответствующей ей лингвистической переменной. Цель шестого этапа - агрегирование и активация - заключается в определении степени истинности каждого заключения по каждому из правил систем нечеткого вывода. Результатом становится одно нечеткое подмножество, которое назначено каждой выходной переменной (КП) для каждого правила. Нечеткие подмножества, назначенные для каждой выходной переменной, объединяют, чтобы сформировать из них одно для каждой переменной. Также проводят расчет влияния на каждую выходную переменную всех входных параметров из определенного интервала возможных значений. Седьмой этап - дефаззификация, проводимая одним из методов: центром тяжести, центром площади, левого (правого) модального значения и др. При этом полученные на предыдущих этапах результаты всех выходных переменных КП преобразуют в количественные значения.  На восьмом этапе оценивают чувствительность критических параметров активов бизнес-процессов к компьютерным атакам путем расчета и сравнения коэффициентов эластичности [7], определяемых как частное от деления относительных приращений значения критического параметра на величины относительных приращений входного параметра, характеризующего компьютерную атаку. Преимущество использования коэффициента эластичности заключается в том, что он является безразмерной величиной, и с его помощью удается решить проблему сопоставимости влияний различных (как численных, так и лингвистических) переменных. По показателям эластичности можно построить «вектор чувствительности» или составить рейтинг чувствительности, для чего абсолютные значения эластичности ранжируют. Чем больше эластичность, тем большее внимание должно быть уделено варьируемой переменной и тем более чувствителен к ее изменениям выходной результат. Процесс нечеткого вывода можно реализовать с помощью различных алгоритмов, например, Мамдани, Цукамото, Ларсена, Сугено и др. Основные недостатки систем с нечеткой логикой связаны с тем, что исходный набор постулируемых нечетких правил формулируется экспертом - человеком и может оказаться неполным или противоречивым. Кроме того, вид и параметры функций принадлежности, описывающие входные и выходные переменные системы, выбираются субъективно и могут оказаться не вполне отражающими реальность. На основе рассмотренных вероятностных и нечетких моделей можно оценивать влияние компьютерных атак на бизнес-процессы, функциональные задачи и корпоративные информационные системы. Кроме того, можно оценивать влияние неопределенностей в задании параметров моделей. Результаты целесообразно использовать при выработке решений по управлению ресурсами и рисками информационной безопасности. Это полностью соответствует концепции GRC (Governance, Risk Management and тивных способов управления информационными технологиями и информационной безопасностью. Она позволяет подойти к управлению с учетом трех точек зрения: высшего руководства (Governance), поскольку оперирует показателями разного уровня иерархии: бизнес-процессы - уровень высшего руководства компании; функциональные задачи - уровень руководства производственного и финансового блока; корпоративные информационные системы - уровень руководства 1Т-блока; управления рисками (Risk Management), поскольку построенные модели будут направлены на оценивание критических показателей активов бизнес-процессов; соответствия требованиям (Compliance), поскольку в соответствии с требованиями государственных регуляторов в области информационной безопасности происходит переход от оценивания свойств безопасности информации к оцениванию информационной безопасности бизнес-процессов. Предлагаемые модели могут быть использованы как самостоятельно для оценки влияния компьютерных атак на бизнес-процессы функциональные задачи и КИС, обеспечивающие решение этих задач, так и в совокупности с моделями оценивания и прогнозирования информационной безопасности активов, а также при выработке решений по управлению ресурсами и рисками информационной безопасности. Реализация такого подхода целесообразна в рамках совершенствования системы управления информационной безопасностью и ее сервисов [8], что позволит существенно повысить результативность системы на новом качественном уровне обеспечения ИБ ОАО «РЖД». СПИСОК источников 1. С.Е. Ададуров, А.П. Глухов, А.А. Корниенко, Е.И. Белова / О безопасности критической информационной инфраструктуры//Автоматика, связь, информатика. 2020. № 4. С. 2-4. DOI 10.34649/АТ.2020.4.4.001 2. Глухов А.П., Корниенко А.А., Ададуров С.Е., Белова Е.И. Оценивание информационной безопасности бизнес-процессов // Автоматика, связь, информатика. 2023. №7. С. 17-20. DOI: 10.34649/АТ.2023.7.7.003 3. Розенвассер Е.Н., Юсупов Р.М. Чувствительность систем управления. М.: Наука, 1981.464 с. 4. Глухов А.П., Котяшев Н.Н., Купцов А.В. Оценка чувствительности ресурсов и рисков применения систем критических приложений к влияющим факторам // Стратегическая стабильность. 2007. № 1. С. 39-44. 5. Акимов В.А., Быков А.А., Щетинин Е.Ю. Введение в статистику экстремальных значений и ее приложения // Проблемы анализа риска. 2011. Т. 8, № 3. С. 57-61. 6. Ахметханов Р.С., Дубинин Е.Ф., Куксова В.И. Метод кластеризации диагностических данных при вибродиагностике технических систем И Вестник научно-технического развития. 2017. № 5 (217). С. 3-16. 7. Бойченко О.В., Черногорова К.А. Расширение традиционных методов исследования чувствительности моделей организационно-технических систем к изменению независимых факторов // Информация и космос. 2019. Ns 3. С. 85-88. 8. Ададуров С.Е., Глухов А.П., Котенко И.В., Саенко И.Б. Интеллектуальные сервисы обеспечения информационной безопасности И Автоматика, связь, информатика. 2022. № 3. С. 27-30. DOI: 10.34649/АТ.2022.3.3.004 |

|

|

Цитировать 14 |

|

|

||||

| Тема | Автор | Раздел | Ответов | Последнее сообщение |

| [11-2023] Итоги конкурса рационализаторских предложений «Идея ОАО «РЖД» 2023» | Admin | xx1 | 0 | 03.12.2023 19:50 |

| [01-2023] Гранты ОАО «РЖД» для молодых ученых в 2023 г. | Admin | xx1 | 0 | 02.12.2023 16:24 |

| =Опрос=Проверяете ли вы РЦ шунтовую чувствительность? | Анонимный | Общие вопросы эксплуатации устройств СЦБ | 19 | 22.07.2020 20:37 |

| Лучшая шунтовая чувствительность. | Nogik | Рельсовые цепи, счетчики осей | 2 | 10.07.2020 16:29 |

| Проверка РЦ на шунтовую чувствительность | Андрей13 | Общие вопросы эксплуатации устройств СЦБ | 0 | 30.07.2010 12:50 |

| Ответить в этой теме Перейти в раздел этой темы Translate to English |

| Возможно вас заинтересует информация по следующим меткам (темам): |

| , , |

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

|

|