|

|

|

|

#1 (ссылка) |

|

Crow indian

Регистрация: 21.02.2009

Возраст: 40

Сообщений: 29,929

Поблагодарил: 398 раз(а)

Поблагодарили 5984 раз(а)

Фотоальбомы:

2576 фото

Записей в дневнике: 698

Репутация: 126089

|

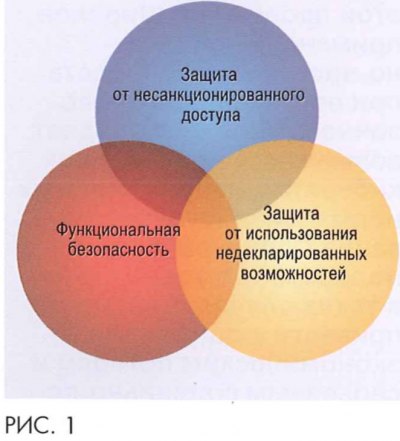

Тема: [08-2014] Немного о кибербезопасностиНемного о кибербезопасности И.Б. ШУБИНСКИЙ, заместитель руководителя научно-технического комплекса ОАО «НИИАС», д-р техн. наук Б.А. МАКАРОВ, руководитель центра кибербезопасности, канд. техн. наук Во многих странах железнодорожный транспорт играет важную роль. Его значение резко возрастает в случае большой удаленности ряда регионов, ориентированных на добычу сырья, производство полуфабрикатов и продовольствия, от морских, речных и воздушных портов, рынков сбыта и потребления этой продукции. Широкое применение аппаратно-программных средств при организации перевозочного процесса создает возможность проведения кибератак, нарушающих их нормальное функциониро-вание.Сбой в работе железнодорожного транспорта в таких случаях способен привести к ощутимым экономическим потерям и серьезным социально-политическим потрясениям. К железнодорожным перевозкам предъявляют целый ряд требований, некоторые из которых частично противоречат друг другу. Так, например, транспортная логистика наряду с надежностью, скоростью и комфортностью перевозок ставит условие снижения себестоимости транспортировки каждой тонны груза и каждого пассажира. В противном случае железнодорожный транспорт становится неконкурентоспособным. С целью повышения эффективности его работы широко используются технические средства автоматизированного и автоматического управления различными технологическими процессами, активно внедряются программно-управляемые системы на основе микропроцессоров и робототехнические комплексы с элементами искусственного интеллекта. Однако при этом возрастает вероятность проведения сетевых кибернетических и компьютерных атак на них. Широкое использование территориально-распределенных компьютерных сетей и специфика современных протоколов позволяют скрывать следы и источники атаки. Для снижения негативного влияния этих воздействий необходимо внедрять технологии кибербезопасности. Сейчас вопросы кибербезопасности стали особо актуальны, прежде всего, в связи с использованием стандартного системного и прикладного программного обеспечения в сочетании с применением сетевых протоколов семейства TCP/IP. Несмотря на положительный экономический эффект такого подхода, механическое тиражирование этих технологий приводит к наследованию их слабых сторон. С точки зрения кибербезопасности - это уязвимости (свойства информационных систем), которые злоумышленник может использовать для реализации атаки. Согласно статистике компании Secunia (Дания) количество выявленных уязвимостей в различных системах и приложениях ежегодно увеличивается [1]. Так, в прошлом году их число уже достигло 13073, что почти на треть больше, чем в 2012 г., когда оно составляло 9875. Аналогичная тенденция прослеживается и в специализированных системах управления производственным процессом. Согласно отчету ЗАО «Позитив Технолоджиз» количество уязвимостей в компонентах АСУ ТП (SCADA, PLC) с 2010 г. выросло в десять раз [2]. Еще одним немаловажным фактором является интеграция с системой передачи данных (СПД) и реализация интерактивности информационных сервисов. Это приводит к увеличению поверхности атак (возможных точек для нападения) и расширению количества потенциальных источников негативного информационного воздействия. В современном мире свою лепту вносит также и геополитика. Железнодорожный транспорт должен быть устойчив к негативным воздействиям со стороны других государств, в которых создают и развивают военные подразделения, ориентированные на действия в киберпространстве. Так, Кибернетическое командование США, организованное в 2010 г. в целях подготовки и осуществления полного спектра военных операций в киберпространстве, в том числе и наступательных, насчитывает в настоящий момент около 5 тыс. человек [3]. Для полноты анализа рассмотрим основные сходства и отличия технологий информационной и кибербезопасности. В среде специалистов, занимающихся этими вопросами, существуют разные точки зрения [4-7]. Одни считают, что информационная безопасность - это составная часть кибербезопасности. Вторые настаивают на том, что кибербезопасность является составной частью информационной безопасности, а все компьютерные и кибернетические атаки можно успешно отражать, используя уже разработанные методы информационной защиты. Термин «кибер» определяется как «имеющий отношение к информационным технологиям» [8]. Информационные технологии реализуются в так называемом киберпространстве, под которым понимается среда, созданная при помощи физических и не физических компонентов, которая характеризуется использованием компьютеров и электромагнитной природы для хранения, изменения и обмена данными при помощи компьютерных сетей [8]. Кибероперация - это использование технологий кибернетических атак в самом киберпространстве или с его помощью в целях достижения поставленных задач. Так что же такое «кибератака на техническую систему»? Это кибероперация (наступательная или оборонительная), которая приводит к недопустимым рискам, связанным с нанесением ущерба жизни и здоровью людей, нанесению ущерба или разрушению объектов. Опираясь на эти понятия, кибербезопасность можно определить как способность системы управления успешно выполнять предусмотренные задачи в условиях кибератак, направленных на нанесение ущерба критически важным или потенциально опасным объектам, а также объектам, представляющим повышенную опасность для жизни и здоровья граждан, имуществу физических или юридических лиц, экономике, окружающей среде. Основными угрозами нарушения кибербезопасности в инфор-мационно-управляющих системах являются опасные отказы в управлении, вызванные [7]: информационными атаками (в первую очередь кибератаками); использованием недеклариро-ванных возможностей в программах и устройствах систем; отказами и ошибками в работе системы, в том числе аппаратными и программными, ошибками операторов, вводом ошибочных данных. Кибербезопасность системы зависит как от возможностей несанкционированного доступа к системе (НСД) вероятного противника, так и от недекларированных возможностей (НДВ), которые имеют место в программных и аппаратных средствах. Несанкционированный доступ реализуется путем информационных атак (кибератак) на систему. Полное устранение опасных отказов в управлении теоретически возможно, но практически не осуществимо, поскольку потребует экономических затрат, заведомо больших, чем ожидаемый ущерб от воздействия опасных отказов. Реальный путь - это определение допустимого уровня риска от кибератак и создание эффективной защиты от опасных отказов. Исходить следует из того, что кибербезопасность должна обеспечивать бесперебойность процесса управления, причем,нередко в реальном режиме времени. Если рассматривать взаимодействие триады технологий защиты от НСД, НДВ и обеспечения функциональной безопасности систем железнодорожной автоматики, телемеханики и связи с использованием принципов теории множеств, то эти технологии можно рассматривать как частично вложенные множества с нечеткими границами (рис. 1). Поскольку кибербезопасность - это понятие комплексное, то успешное противостояние любым видам атак возможно только при реализации принципов, заложенных во всех трех направлениях обеспечения безопасности. При разработке эффективной и оперативной стратегии защиты железнодорожного транспорта от кибератак необходимо ответить на вопросы: какие объекты, зачем и кто атакует с определением уровня технической оснащенности, априорной осведомленности и компетентности злоумышленника. Важно также выяснить, как и с помощью чего атакуют (возможные сценарии и модели атак, использующиеся физические принципы, технологии и технические средства). Далее требуется обнаружить и распознать кибератаки по отличительным признакам (территориальная распределенность, анонимность, скрытость улик и др.), а затем разработать принципы, методы защиты от них и синтезировать оптимальное управляющее воздействие. Объектами кибератак на железнодорожном транспорте могут являться бортовые программноаппаратные системы управления локомотивами, микропроцессорные системы железнодорожной автоматики и телемеханики и электроснабжения. Кибератаки на них могут проводиться как путем непосредственного воздействия, так и с помощью влияния на системы, напрямую не участвующие в процессе управления железнодорожным транспортом. К ним относятся устройства электроснабжения, автоматического пожаротушения, вентиляции, охлаждения и термостатирования. Кибератаки на железнодорожном транспорте предпринимаются, как правило, с одной из пяти целей: кибершпионаж - несанкционированная передача данных, программ или географических координат железнодорожных объектов посредством скрытых (незадекларированных) каналов связи с использованием GPS или ГЛОНАСС-технологий; кибераудит - поиск киберуязвимостей; кибермошенничество - взломы автоматов продажи билетов и квитанций оплаты багажа, счетчиков учета энергоносителей, автоматических расходомеров и заправщиков; киберсаботаж - снижение пропускной способности железнодорожных участков вплоть до полной остановки движения; кибердиверсии - создание враждебных и опасных маршрутов движения, нарушение технологий транспортировки и скоростного режима, в первую очередь при перевозке особо опасных и социально значимых грузов, пассажирских и воинских перевозках. Атаковать могут внешние анонимные злоумышленники (хакеры), конкуренты, организованные преступные и экстремистские политические группировки, а также спецслужбы и вооруженные силы иностранных государств (кибервойска) и др. При этом уровень технической оснащенности и информационной осведомленности киберзлоумышленника может быть очень высоким. Кибератаки по характеру проникновения условно можно разделить на внешние (неинвазивные) и внутренние (инвазивные). Первые из них могут быть случайными, формирующимися под воздействием природных факторов (линейных и шаровых молний, землетрясений и др.), и целенаправленными. Целенаправленные реализуются на основе технологий функционального подавления и поражения с помощью мощного электромагнитного излучения (радиочастотные методы), мощных лазеров и др. Целью таких кибератак является стирание памяти, нарушение синхронизации работы или вывод из строя радиоэлектронных компонентов. Вторые (инвазивные) кибератаки воздействуют на технологические системы через задекларированные и недекларированные каналы связи, каналы ввода-вывода информации, последовательные и параллельные порты, шины электропитания и заземления.  Внешние целенаправленные атаки носят стохастический (вероятностный) характер, а внутренние - детерминированный (предсказуемый). При внутренних атаках используются уязвимости в схемотехнических решениях и программном обеспечении объекта управления, всегда позволяющие довести кибератаку до намечен- ной цели. Обобщенная модель кибератак приведена на рис. 2. В случае проведения инвазивных кибератак для проникновения в техническую систему могут использоваться локальные технологические компьютерные сети и информационно-коммуникационные сети общего пользования, цифровые и аналоговые каналы связи, линии систем электропитания, шины заземления, системы термо-статирования и автоматического пожаротушения. Особенно опасны кибератаки с использованием принципов спящих программно-аппаратных закладок. Возможность их наличия следует исключать при решении вопроса о закупке оборудования или элементной базы у непроверенных или недобросовестных производителей. Для надежного обеспечения кибернетической безопасности железнодорожного транспорта необходимо определить: основные угрозы и риски в результате реализации кибератак; методы проведения кибератак; модель злоумышленника; принципы защиты от кибератак. К основным классам угроз относительно потенциального ущерба, связанного с реализацией атаки, относятся снижение эффективности процесса перевозок и нарушение безопасности движения поездов. Нарушение штатного режима работы микропроцессорных информационно-управляющих систем способно значительно снизить эффективность работы участка железной дороги. Так, например, системы интервального регулирования движения на скоростных и высокоскоростных участках активно используют радиоканал. В случае негативного воздействия на него, например, с использованием средств подавления диапазона ISM или GSM, определение скорости движения и многих других параметров становится невозможным. Это потребует перехода на движение по сигналам автоблокировки и приведет к увеличению интервала попутного следования, а следовательно, и снижению пропускной способности участка. В ряде европейских стран скорость движения при нарушении работоспособности радиоканала ограничивается 40 км/ч. При отсутствии адекватных средств защиты неспециализированные распространенные компьютерные вирусы способны негативно влиять на элементы микропроцессорных систем и их функциональную безопасность в целом. При этом, например, может блокироваться или выводиться из строя АРМ ДСП, использующее стандартную операционную систему семейства Windows. Более опасные угрозы связаны с возможностью нарушения безопасности движения поездов из-за вмешательства в алгоритмы работы стационарных устройств микропроцессорных систем ЖАТ и бортовых устройств безопасности на локомотивах. Превышение максимально допустимой скорости, задание враждебных маршрутов, изменение состояния сигналов на станции и перегонах чреваты очевидными последствиями вплоть до крушения.  Даже краткий анализ систем автоматизации железнодорожной инфраструктуры позволяет сделать вывод о ее высокой уязвимости при кибератаках. Полностью решить эту проблему практически невозможно, поскольку, образно говоря, меч (технологии разрушения) всегда имеет преимущество перед щитом (способам защиты). Однако необходимо максимально использовать достижения науки и техники для развития и широкого внедрения на железнодорожном транспорте технологий кибербезопасности. Для этого требуется создать новую и актуализировать существующую нормативно-техническую и методическую базы кибербезопасности. Все программно-управляемые микропроцессорные системы железнодорожного транспорта нужно обязательно проверять на функциональную безопасность, отсутствие незадекларированных возможностей и несанкционированного доступа. Схемотехнические решения и программное обеспечение таких систем уже на стадии проектирования должны учитывать возможность проведения различного рода кибератак. Следует постепенно переходить на полный цикл производства таких систем в России с использованием отечественной элементной базы. Нужно внедрять принципы открытого программного продукта и разрабатывать новые альтернативные варианты управления движением поездов при безусловном сохранении существующих ручных режимов управления, которые будут незаменимы в случае широкого проведения кибератак. Обязательная проверка микропроцессорных технических средств управления процессами движения на стойкость к электромагнитному излучению позволит повысить их надежность и минимизировать возможность негативного влияния. ИСТОЧНИКИ ИНФОРМАЦИИ 1. Secunia Vulnerability Review 2014, Secunia, http://secunia.com/vulnerability-rev...date_all.htm.l 2. Безопасность промышленных систем в цифрах, Positive Technologies http://www.ptsecurity.ru/download/ SCADA_analytics jussian. pdf. 3. Википедия. Кибернетическое командование США. 4. Безкоровайный М.М., Татузов А.Л. Кибербезопасность - подходы к определению понятия. Вопросы кибербезопасности. 2014, № 1, с. 22-27. 5. Марков А.С. Руководящие указания по кибербезопасности в контексте ISO 27032. Вопросы кибербезопасности. 2014, № 1, с. 28-35. 6. Бородакий Ю.В. Добродеев А.Ю., Бутусов И.В. Кибербезопасность как основной фактор национальной и международной безопасности XXI века. Части 1 и 2. Вопросы кибербезопасности. 2013, № 1, с. 2 - 9; 2014, №1, с. 22-27. 7. Гапанович В.А., Розенберг Е.Н., Шубинский И.Б. Некоторые положения отказобезопасности и киберзащищенности систем управления. Надежность, 2014, № 2, с. 88-94. 8. Таллиннское руководство по международному праву, применимому к кибервойне. Эстония. Таллин. 2013 г. |

|

|

Цитировать 12 |

|

|

#2 (ссылка) |

|

Робот

Регистрация: 05.05.2009

Сообщений: 2,487

Поблагодарил: 0 раз(а)

Поблагодарили 82 раз(а)

Фотоальбомы:

не добавлял

Репутация: 0

|

Тема: Тема перенесена |

|

|

Цитировать 0 |

|

|

||||

| Тема | Автор | Раздел | Ответов | Последнее сообщение |

| Немного о строительстве... | скобарь74 | Общие вопросы эксплуатации устройств СЦБ | 36 | 13.02.2016 17:27 |

| Анкеты по кибербезопасности | Admin | ЦШ ОАО "РЖД" - обратная связь | 6 | 21.07.2013 18:33 |

| [РЖД ТВ] Немного статистики | Admin | Новости на сети дорог | 0 | 30.08.2012 11:39 |

| Немного видео | СЦБист | Мультимедиа | 60 | 03.07.2012 23:57 |

| Немного о вечном! | art29 | Разговоры обо всем | 0 | 08.05.2011 16:54 |

| Ответить в этой теме Перейти в раздел этой темы |

| Возможно вас заинтересует информация по следующим меткам (темам): |

| , , |

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

|

|